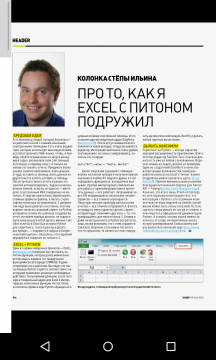

Une application informative du plus ancien magazine d'information informatique. Si vous êtes intéressé par les derniers développements de la technologie, de l'informatique et du monde numérique en général, alors les articles de ce magazine vous intéresseront certainement. Après tout, une équipe de spécialistes de haute qualité s'est réunie depuis très longtemps, qui écrivent de manière très intéressante sur de nombreux sujets informatiques. Le menu principal de l'application affiche dans l'ordre tous les derniers numéros du magazine.

Naturellement, les dernières versions sont vendues pour de l'argent, mais ne désespérez pas. En parcourant l'historique des versions, l'utilisateur peut constater qu'après un certain nombre de versions, elles deviennent totalement gratuites. Par conséquent, vous pouvez les télécharger en toute sécurité sur vos appareils mobiles et les lire à votre convenance. Cependant, n'oubliez pas que pour télécharger l'intégralité du numéro du magazine, vous aurez besoin d'une connexion Internet haut débit.

Nous vous recommandons d'utiliser un nombre illimité réseaux sans fil. Après tout, si vous commencez à les télécharger via Internet mobile, vous courez le risque d'épuiser tout votre trafic et de payer un supplément. Donc, si possible, téléchargez les versions à vendre, gardez-les dans mémoire interne appareil mobile. Après cela, vous pourrez lire des articles intéressants dans n'importe quel endroit qui vous convient.

En conséquence, - une excellente application qui offre la possibilité de lire les derniers numéros du magazine du même nom. Cependant, les nouveaux coûtent de l'argent, mais avec le temps, ils deviennent gratuits. Donc, si vous êtes intéressé par la technologie et le développement informatiques, n'hésitez pas à télécharger cette application.

« Smartphone avec des outils de piratage ? Il n'y a rien de tel », vous aurions-nous dit récemment. Il était possible de lancer des outils familiers pour implémenter des attaques uniquement sur certains Maemo. Désormais, de nombreux outils familiers ont été portés sur iOS et Android, et certains outils de piratage ont été spécialement écrits pour l'environnement mobile. Un smartphone peut-il remplacer un ordinateur portable dans les tests d'intrusion ? Nous avons décidé de vérifier.

ANDROID

Android est une plate-forme populaire non seulement pour les simples mortels, mais aussi pour les bonnes personnes. Le nombre de ][-utilitaires utiles ici est écrasant. Pour cela, nous pouvons dire grâce aux racines UNIX du système - cela a grandement simplifié le portage de nombreux outils sur Android. Hélas, certains d'entre eux ne sont pas autorisés par Google dans le Play Store, vous devrez donc installer l'APK correspondant manuellement. De plus, certains utilitaires ont besoin d'un accès maximal au système (par exemple, le pare-feu iptables), vous devez donc prendre soin de l'accès root à l'avance. Chaque fabricant utilise ici sa propre technologie, mais pour trouver instruction nécessaire assez simple. Un bon ensemble de HOWTO a été mis en place par LifeHacker (bit.ly/eWgDlu). Cependant, si un modèle n'a pas pu être trouvé ici, le forum XDA-Developers (www.xda-developers.com) vient toujours à la rescousse, où vous pouvez trouver diverses informations sur pratiquement tous les modèles de téléphones Android. D'une manière ou d'une autre, certains des utilitaires décrits ci-dessous fonctionneront sans accès root.

Commençons l'examen avec un gestionnaire de paquets inhabituel. Les développeurs l'appellent "utilitaires superutilisateurs" et ce n'est pas loin de la vérité. Après avoir installé BotBrew, vous obtenez un référentiel à partir duquel vous pouvez télécharger un grand nombre d'outils familiers compilés pour Android. Parmi eux : les interpréteurs Python et Ruby pour exécuter de nombreux outils qui y sont écrits, le renifleur tcpdump et le scanner Nmap pour l'analyse du réseau, Git et Subversion pour travailler avec les systèmes de contrôle de version, et bien plus encore.

Scanners réseau

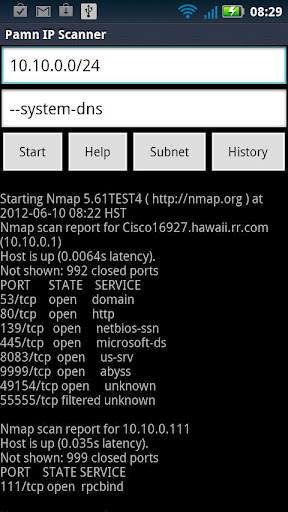

Un smartphone discret qui, contrairement à un ordinateur portable, se glisse facilement dans une poche et n'éveille jamais les soupçons, peut être utile pour l'exploration du réseau. Ci-dessus, nous avons déjà expliqué comment installer Nmap, mais il existe une autre option. PIPS est spécialement adapté pour Android, bien qu'il s'agisse d'un portage non officiel du scanner Nmap. Cela signifie que vous pouvez trouver rapidement des périphériques actifs sur le réseau, déterminer leur système d'exploitation à l'aide des options d'empreinte digitale, effectuer une analyse de port - en bref, faire tout ce dont Nmap est capable.

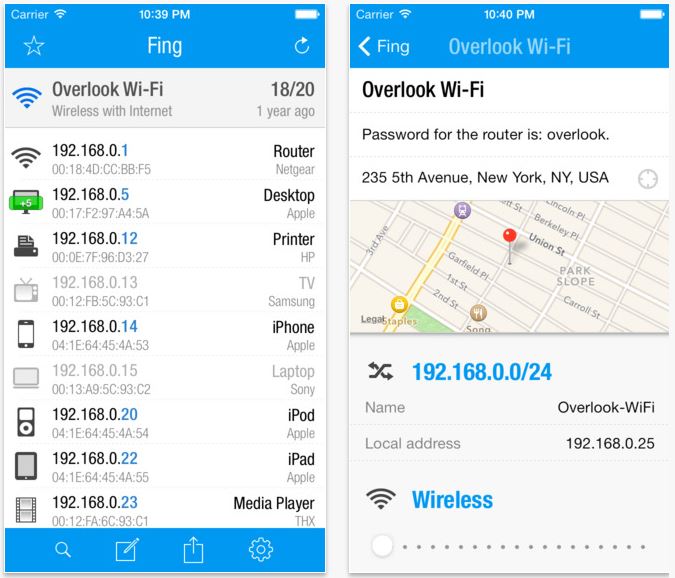

Il y a deux problèmes avec l'utilisation de Nmap, malgré sa puissance. Premièrement, les paramètres de numérisation sont transmis via des touches de lancement, que vous devez non seulement connaître, mais également pouvoir saisir à partir d'un clavier mobile inconfortable. Et deuxièmement, les résultats de l'analyse dans la sortie de la console ne sont pas aussi clairs que nous le souhaiterions. Le scanner Fing est dépourvu de ces défauts, qui scanne le réseau très rapidement, fait des empreintes digitales, puis affiche une liste de tous les appareils disponibles sous une forme compréhensible, en les divisant par type (routeur, ordinateur de bureau, iPhone, etc.). En même temps, pour chaque hôte, vous pouvez voir rapidement la liste des ports ouverts. De plus, à partir d'ici, vous pouvez vous connecter, par exemple, à FTP en utilisant le client FTP installé dans le système - très pratique.

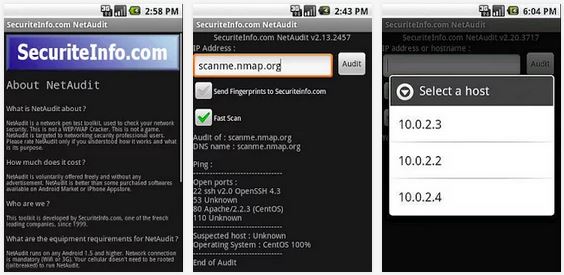

Lorsqu'il s'agit d'analyser un hôte spécifique, l'utilitaire NetAudit peut être indispensable. Il fonctionne sur n'importe quel appareil Android (même non rooté) et vous permet non seulement d'identifier rapidement les appareils sur le réseau, mais aussi de les explorer à l'aide d'une grande base de données d'empreintes digitales pour déterminer le système d'exploitation, ainsi que les systèmes CMS utilisés sur le serveur Web. Il y a maintenant plus de 3000 impressions numériques dans la base de données.

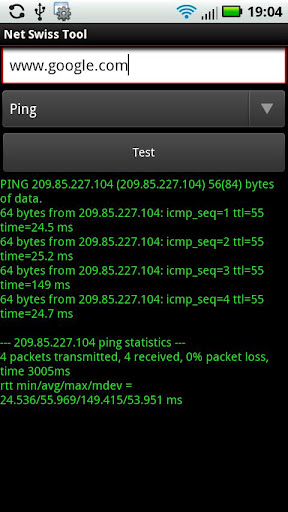

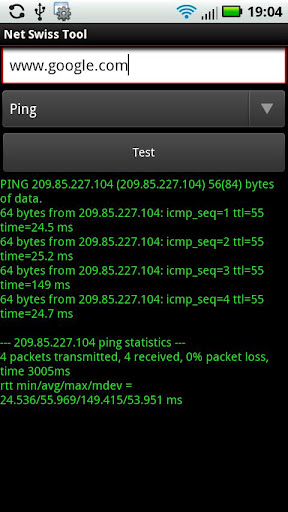

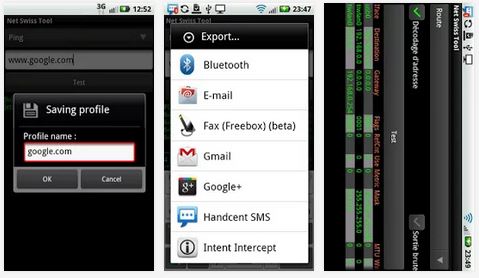

Si, au contraire, vous devez travailler à un niveau inférieur et examiner attentivement le fonctionnement du réseau, vous ne pouvez pas vous passer de Net Tools. C'est indispensable au travail administrateur du système un ensemble d'utilitaires qui vous permet de diagnostiquer complètement le fonctionnement du réseau auquel l'appareil est connecté. Le package contient plus de 15 types de programmes différents, tels que ping, traceroute, arp, dns, netstat, route.

Manipulation du trafic

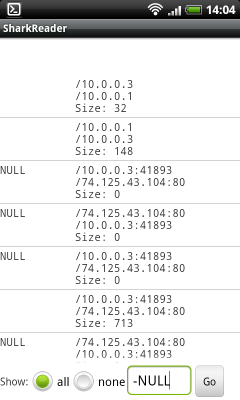

Basé sur tcpdump, le renifleur enregistre honnêtement toutes les données dans le fichier pcap, qui peuvent ensuite être étudiées à l'aide d'utilitaires familiers tels que Wireshark ou Network Miner. Étant donné qu'aucune opportunité d'attaques MITM n'y est implémentée, il s'agit plutôt d'un outil d'analyse de votre trafic. Par exemple, ce très bon moyenétudiez ce que transmettent les programmes installés sur votre appareil à partir de référentiels douteux.

Si nous parlons d'applications de combat pour Android, l'une des plus sensationnelles est FaceNiff, qui implémente l'interception et l'injection dans les sessions Web interceptées. En téléchargeant le package APK avec le programme, vous pouvez exécuter cet outil de piratage sur presque tous les smartphones Android et, en vous connectant à un réseau sans fil, intercepter les comptes des plus différents services: Facebook, Twitter, VKontakte et ainsi de suite - plus de dix au total. Le détournement de session est effectué à l'aide de l'attaque d'usurpation ARP, mais l'attaque n'est possible que sur des connexions non sécurisées (FaceNiff ne peut pas se faufiler dans le trafic SSL). Pour contenir le flux de scriptkidis, l'auteur a limité le nombre maximum de sessions à trois - vous devez alors contacter le développeur pour obtenir un code d'activation spécial.

![]()

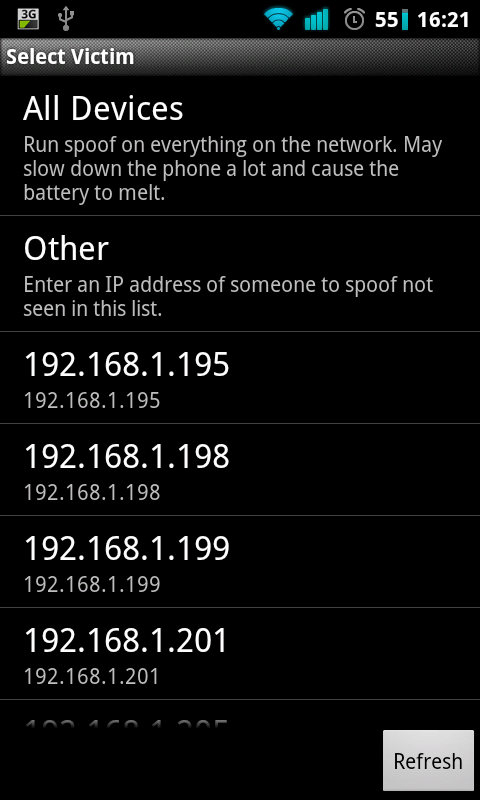

Si le créateur de FaceNiff veut de l'argent pour l'utiliser, alors DroidSheep est un outil entièrement gratuit avec la même fonctionnalité. Certes, vous ne trouverez pas de kit de distribution sur le site officiel (cela est dû aux lois sévères de l'Allemagne concernant les utilitaires de sécurité), mais vous pouvez facilement le trouver sur le Web. La tâche principale de l'utilitaire est d'intercepter les sessions Web des utilisateurs réseaux sociaux, mis en œuvre à l'aide du même ARP Spoofing. Mais avec des connexions sécurisées, le problème est : comme FaceNiff, DroidSheep refuse catégoriquement de travailler avec le protocole HTTPS.

Cet utilitaire démontre également l'insécurité des réseaux sans fil ouverts, mais dans un plan légèrement différent. Il n'intercepte pas les sessions utilisateur, mais permet d'utiliser une attaque d'usurpation d'identité pour faire passer le trafic HTTP à travers lui-même, en effectuant des manipulations spécifiées avec lui. En partant des farces habituelles (remplacement de toutes les images du site par des visages de troll, en retournant toutes les images ou, par exemple, en remplaçant les résultats de recherche Google) et en terminant par des attaques de phishing, lorsque de fausses pages de ce type services populaires comme facebook.com, linkedin.com, vkontakte.ru et bien d'autres.

Si vous demandez quel utilitaire de piratage Android est le plus puissant, alors Anti n'a peut-être pas de concurrents. Il s'agit d'une véritable combinaison de hackers. La tâche principale du programme est de scanner le périmètre du réseau. De plus, divers modules entrent dans la bataille, à l'aide desquels tout un arsenal est mis en œuvre : il s'agit d'écouter le trafic, d'effectuer des attaques MITM et d'exploiter les vulnérabilités trouvées. Certes, il y a aussi des inconvénients. La première chose qui attire votre attention est que les vulnérabilités ne sont exploitées qu'à partir du serveur central du programme, qui se trouve sur Internet, ce qui vous permet d'oublier les cibles qui n'ont pas d'adresse IP externe.

Tunnelisation du trafic

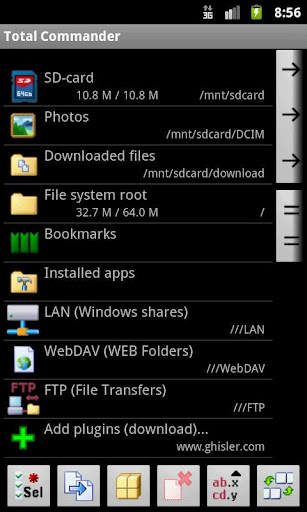

Bien connu gestionnaire de fichiers maintenant sur smartphone ! Comme dans la version de bureau, il existe un système de plug-ins pour se connecter à divers répertoires réseau, ainsi que le mode canonique à deux volets - particulièrement pratique sur les tablettes.

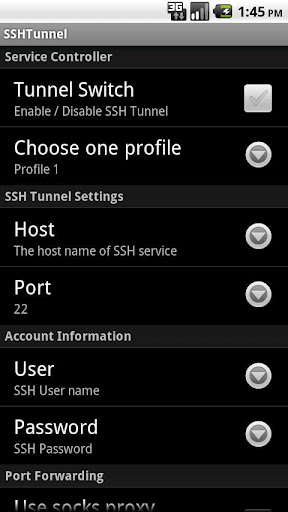

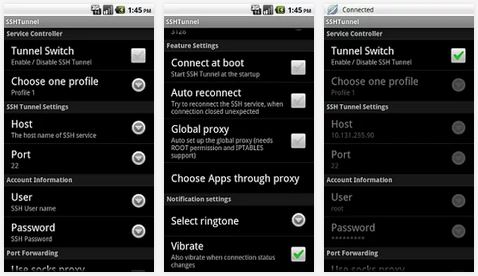

D'accord, mais comment assurez-vous la sécurité de vos données qui sont transmises sur un réseau sans fil ouvert ? En plus du VPN pris en charge par Android, vous pouvez configurer un tunnel SSH. Pour ce faire, il existe un merveilleux utilitaire de tunnel SSH qui vous permet d'envelopper le trafic d'applications sélectionnées ou de l'ensemble du système via un serveur SSH distant.

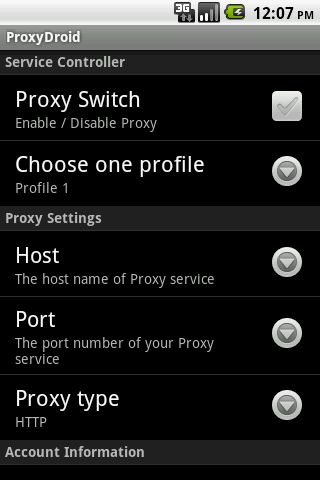

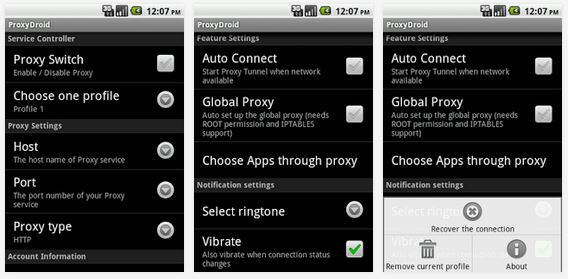

Souvent, il est nécessaire d'envoyer du trafic via un proxy ou des chaussettes, et dans ce cas, ProxyDroid vous aidera. C'est simple : vous choisissez le trafic des applications que vous souhaitez tunneliser et vous spécifiez un proxy (HTTP/HTTPS/SOCKS4/SOCKS5 sont pris en charge). Si une autorisation est requise, ProxyDroid le prend également en charge. À propos, la configuration peut être liée à un réseau sans fil spécifique en effectuant des réglages différents pour chacun d'eux.

Réseaux sans fil

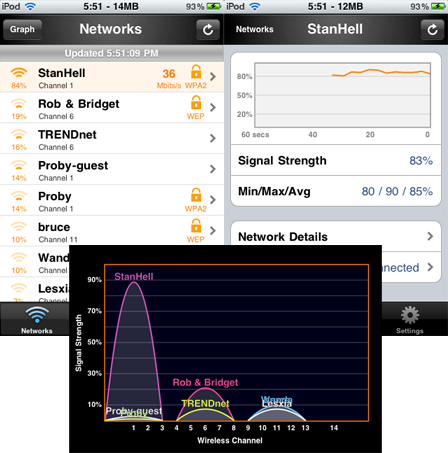

Le gestionnaire de réseau sans fil intégré n'est pas informatif. Si vous avez besoin d'obtenir rapidement une image complète des points d'accès à proximité, l'utilitaire Wifi Analyzer est un excellent choix. Il affichera non seulement tous les points d'accès à proximité, mais affichera également le canal sur lequel ils opèrent, leur adresse MAC et, surtout, le type de cryptage utilisé (après avoir vu les précieuses lettres "WEP", on peut supposer que l'accès à un réseau sécurisé est fourni). De plus, l'utilitaire est idéal si vous avez besoin de trouver où se trouve physiquement le point d'accès souhaité, grâce à un indicateur clair de la puissance du signal.

Cet utilitaire, comme le prétend son développeur, peut être utile lorsque le réseau sans fil est plein de clients qui utilisent tout le canal, et c'est à ce moment que vous avez besoin d'une bonne connexion et d'une connexion stable. WiFiKill vous permet de déconnecter les clients d'Internet à la fois de manière sélective et selon un certain critère (par exemple, il est possible de se moquer de tous les Yabloko). Le programme effectue simplement une attaque d'usurpation ARP et redirige tous les clients vers eux-mêmes. Cet algorithme est bêtement simple implémenté sur la base d'iptables. Tel est le panneau de contrôle pour les réseaux sans fil de restauration rapide :).

Audit d'applications Web

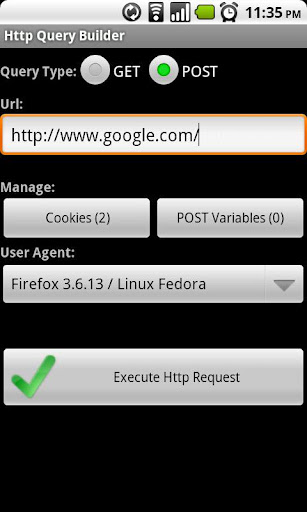

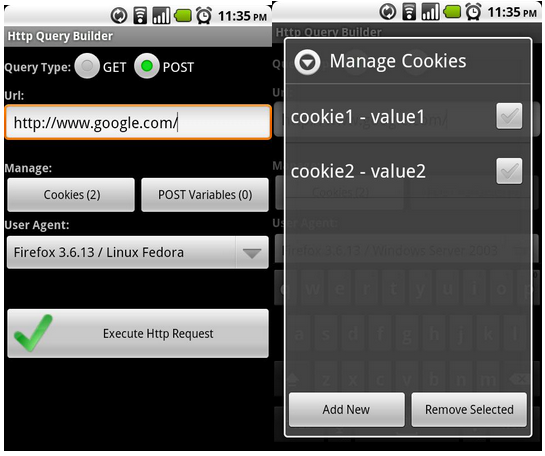

Manipuler les requêtes HTTP depuis un ordinateur est une affaire insignifiante, il existe un grand nombre d'utilitaires et de plugins de navigateur pour cela. Dans le cas d'un smartphone, les choses sont un peu plus compliquées. Envoyez une requête HTTP personnalisée avec les paramètres dont vous avez besoin, tels que le cookie souhaité ou un User-Agent modifié, à l'aide du générateur de requêtes HTTP. Le résultat de la requête sera affiché dans un navigateur standard.

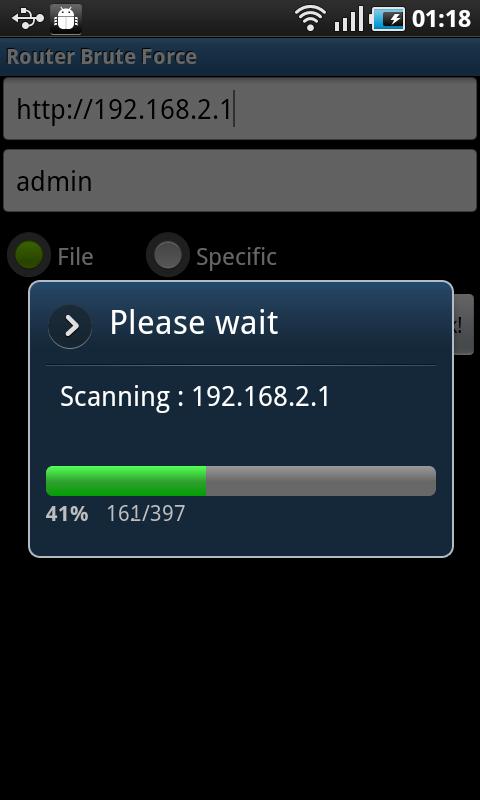

Si le site est protégé par un mot de passe à l'aide de l'authentification d'accès de base, vous pouvez vérifier sa fiabilité à l'aide de l'utilitaire Router Brute Force ADS 2. Initialement, l'utilitaire a été créé pour forcer brutalement les mots de passe sur le panneau d'administration du routeur, mais il est clair qu'il peut être utilisé contre toute autre ressource avec une protection similaire. L'utilitaire fonctionne, mais est clairement humide. Par exemple, le développeur ne prévoit pas de force brute, mais seule la force brute du dictionnaire est possible.

Vous avez probablement entendu parler du tristement célèbre programme de plantage de serveur Web Slowloris. Son principe de fonctionnement : créer et maintenir quantité maximale connexions à un serveur Web distant, empêchant ainsi de nouveaux clients de s'y connecter. Ainsi, AnDOSid est un analogue de Slowloris directement dans l'appareil Android ! Je vais vous dire un secret, deux cents connexions suffisent pour assurer un fonctionnement instable d'un site Web sur quatre exécutant le serveur Web Apache. Et tout cela - depuis votre téléphone !

Utilitaires divers

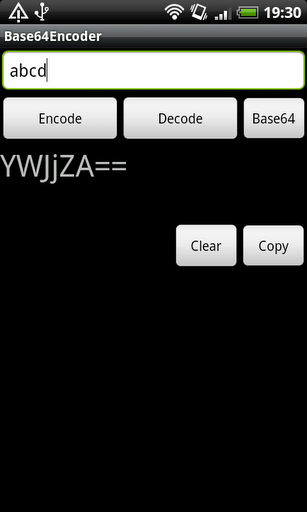

Lorsque vous travaillez avec de nombreuses applications Web et analysez leur logique, il est assez courant de rencontrer des données transmises sous forme codée, à savoir Base64. Encode vous aidera à décoder ces données et à voir exactement ce qui y est stocké. Peut-être qu'en remplaçant un guillemet, en les encodant en Base64 et en les remplaçant dans l'URL du site à l'étude, vous obtiendrez la précieuse erreur d'exécution de la requête de la base de données.

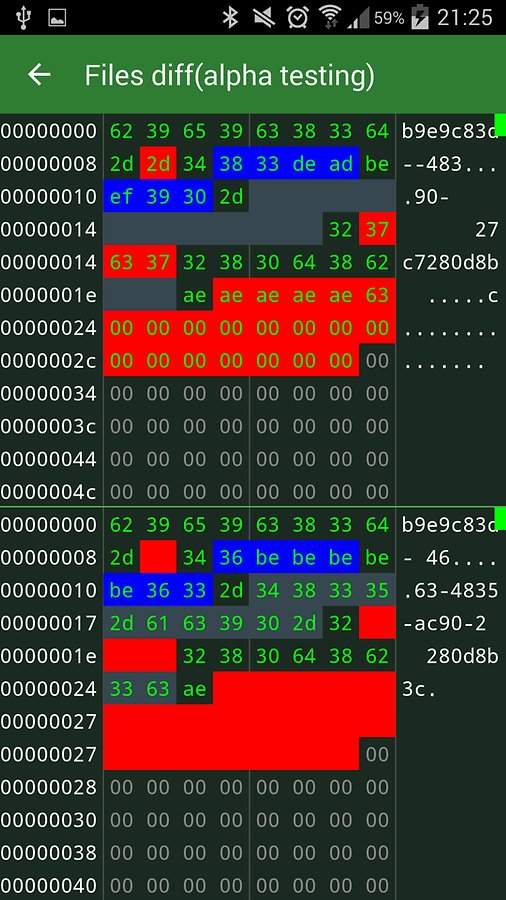

Si vous avez besoin d'un éditeur hexadécimal, Android l'a aussi. Avec HexEditor, vous pouvez modifier n'importe quel fichier, y compris les fichiers système, si vous élevez les droits du programme au niveau de superutilisateur. Un excellent remplacement de l'éditeur de texte standard, qui permet de trouver facilement le morceau de texte souhaité et de le modifier.

Accès à distance

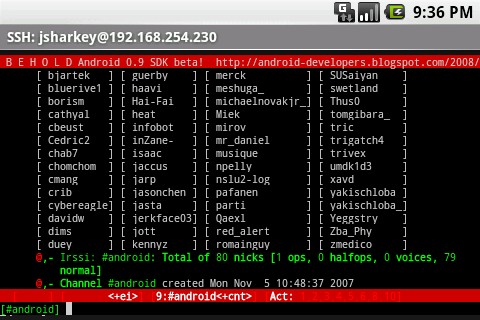

Après avoir obtenu l'accès à un hôte distant, vous devez pouvoir l'utiliser. Et cela nécessite des clients. Commençons par SSH, où ConnectBot est déjà la norme de facto. En plus d'une interface conviviale, il offre la possibilité d'organiser des tunnels sécurisés via des connexions SSH.

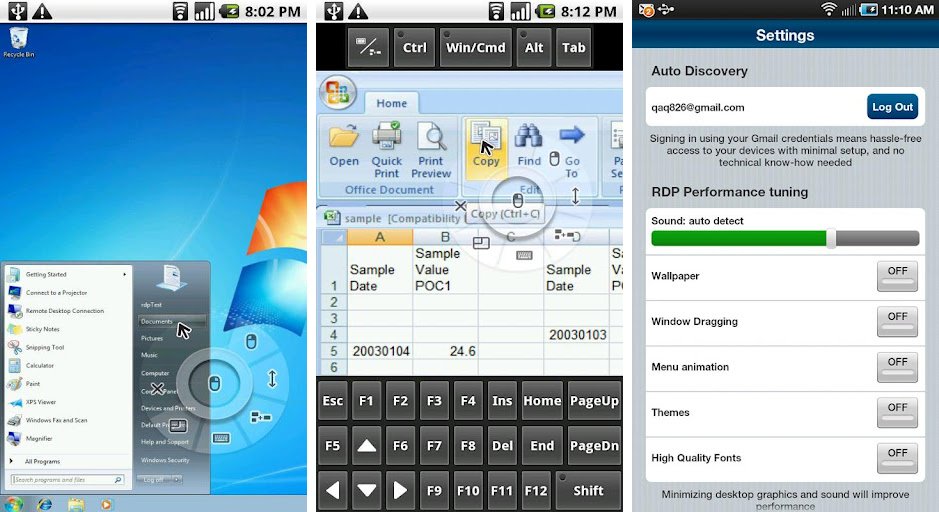

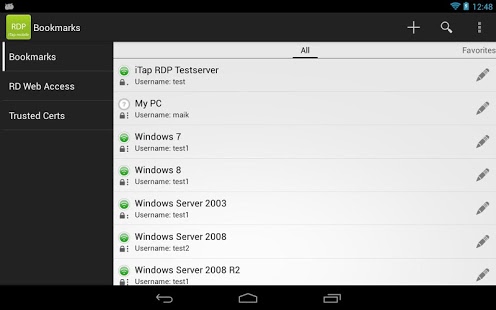

Un programme utile qui vous permet de vous connecter à un bureau distant via les services RDP ou VNC. Je suis très heureux qu'il s'agisse de deux clients en un, il n'est pas nécessaire d'utiliser des outils différents pour RDP et VNC.

Spécialement écrit pour navigateur Android MIB avec laquelle vous pouvez gérer les périphériques réseau à l'aide du protocole SNMP. Il peut être utile pour développer un vecteur d'attaque sur différents routeurs, car personne n'a encore annulé la chaîne de communauté standard (c'est-à-dire le mot de passe d'accès) pour la gestion via SNMP.

iOS

Pas moins populaire parmi les développeurs d'utilitaires de sécurité Plateforme iOS. Mais si dans le cas de droits Android root n'était nécessaire que pour certaines applications, le jailbreak est presque toujours requis sur les appareils Apple. Heureusement, même pour dernière version iDevice (5.1.1) dispose déjà d'un outil de jailbreak. En plus d'un accès complet, vous bénéficiez également d'un gestionnaire alternatif Applications Cydia, qui contient déjà de nombreux utilitaires.

Travailler avec le système

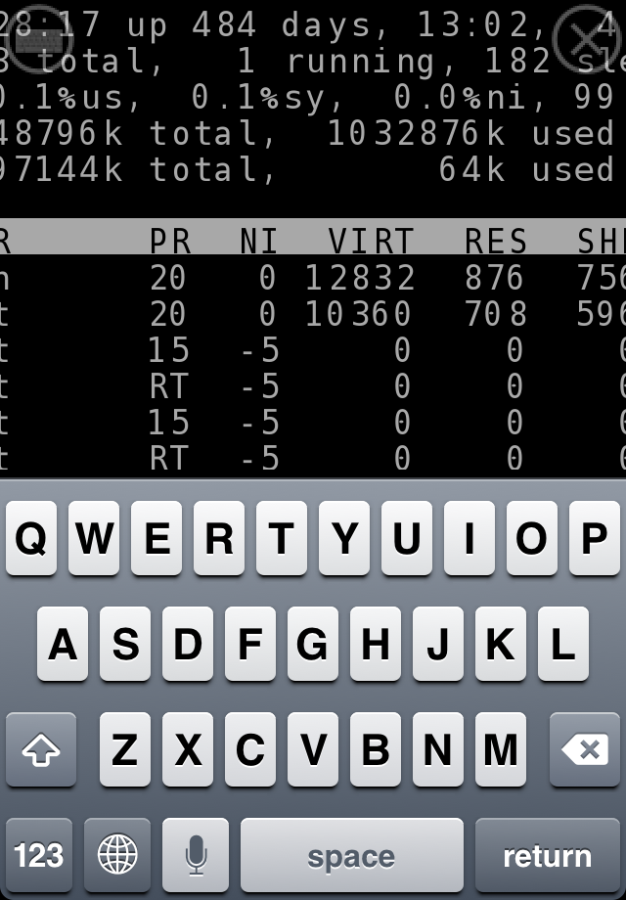

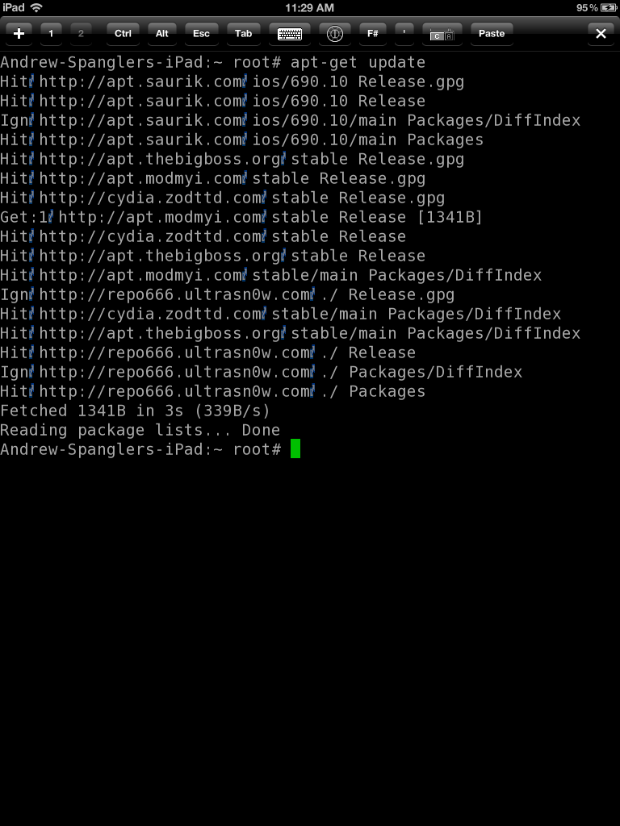

La première chose que vous voulez commencer est l'installation du terminal. Pour des raisons évidentes, il n'est pas inclus dans la livraison standard de l'OS mobile, mais nous en aurons besoin pour exécuter les utilitaires de la console, dont nous parlerons plus loin. La meilleure implémentation d'un émulateur de terminal est MobileTerminal - il prend en charge plusieurs terminaux à la fois, des gestes de contrôle (par exemple, pour transférer Control-C) et impressionne généralement par sa prévenance.

Une autre option, plus compliquée, pour accéder à la console de l'appareil consiste à y installer OpenSSH (cela se fait via Cydia) et à s'y connecter localement via un client SSH. Si vous utilisez le bon client comme iSSH, qui a un contrôle incroyable sur écran tactile, cette méthode est encore plus pratique que d'utiliser MobileTerminal.

Interception de données

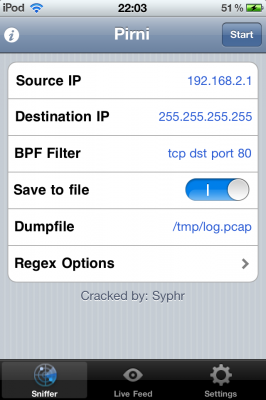

Maintenant que vous avez accès à la console, vous pouvez essayer les utilitaires. Commençons par Pirni, qui est entré dans l'histoire comme un renifleur iOS complet. Malheureusement, le module Wi-Fi limité intégré à l'appareil ne peut pas être commuté sur le mode promiscuité requis pour l'interception normale des données. Ainsi, l'usurpation d'identité ARP classique est utilisée pour intercepter les données, à l'aide desquelles tout le trafic passe par l'appareil lui-même. La version standard de l'utilitaire est lancée à partir de la console, où, en plus des paramètres de l'attaque MITM, le nom du fichier PCAP est indiqué, dans lequel tout le trafic est enregistré. L'utilitaire a une version plus avancée - Pirni Pro, qui dispose d'une interface graphique. De plus, il peut analyser le trafic HTTP à la volée et même en extraire automatiquement des données intéressantes (par exemple, les identifiants et les mots de passe), en utilisant expressions régulières, qui sont définis dans les paramètres.

Le célèbre renifleur Intercepter-NG, sur lequel nous avons écrit de nombreuses fois, a récemment eu une version console. Comme le dit l'auteur, la majeure partie du code est écrite en ANSI C pur, qui se comporte de la même manière dans presque tous les environnements, de sorte que la version console a fonctionné dès le début à la fois sur les ordinateurs de bureau Windows, Linux et BSD, et sur les plates-formes mobiles, y compris iOS et Androïd. La version console a déjà implémenté la saisie des mots de passe transmis sur une variété de protocoles, l'interception des messages de messagerie (ICQ/Jabber et bien d'autres), ainsi que la résurrection des fichiers du trafic (HTTP/FTP/IMAP/POP3/SMTP/SMB). Dans le même temps, des fonctions de numérisation réseau et ARP Poison de haute qualité sont disponibles. Pour un fonctionnement correct, vous devez d'abord installer le package libpcap via Cydia (n'oubliez pas d'activer les packages développeur dans les paramètres). L'intégralité de l'instruction de lancement se résume à définir les autorisations correctes : chmod +x intercepter_ios. De plus, si vous exécutez le renifleur sans paramètres, une interface interactive claire d'Itercepter apparaîtra, vous permettant de lancer n'importe quelle attaque.

C'est difficile à croire, mais cet outil le plus compliqué pour la mise en œuvre des attaques MITM était toujours porté sur iOS. Après un travail colossal, il s'est avéré faire un port mobile à part entière. Pour vous éviter de tourner autour des dépendances lors de l'auto-compilation, il est préférable d'installer un package déjà construit à l'aide de Cydia, après avoir ajouté theworm.altervista.org/cydia (dépôt TWRepo) comme source de données. Le kit est également livré avec l'utilitaire etterlog, qui permet d'extraire différents types de trafic du vidage collecté. informations utiles(par exemple, comptes d'accès FTP).

Analyse du réseau sans fil

Dans l'ancien Versions iOS les artisans ont couru aircrack et pourraient casser la clé WEP, mais nous avons vérifié : le programme ne fonctionne pas sur les nouveaux appareils. Par conséquent, pour étudier le Wi-Fi, nous devrons nous contenter uniquement de scanners Wi-Fi. WiFi Analyzer analyse et affiche des informations sur tous les réseaux 802.11 disponibles, y compris des informations sur le SSID, les canaux, les fournisseurs, les adresses MAC et les types de cryptage. L'utilitaire construit des graphiques visuels en temps réel sur la base des données présentes sur l'air. Avec un tel programme, il est facile de trouver l'emplacement physique du point si vous l'avez soudainement oublié, et, par exemple, de voir le code PIN WPS, qui peut être utile pour se connecter.

Scanners réseau

Quel programme est utilisé par n'importe quel pentester partout dans le monde, quels que soient ses buts et ses objectifs ? analyseur de réseau. Et dans le cas d'iOS, ce sera probablement la boîte à outils Scany la plus puissante. Grâce à un ensemble d'utilitaires intégrés, vous pouvez obtenir rapidement une image détaillée de Périphériques réseau oh et, par exemple, les ports ouverts. En outre, le package comprend des utilitaires de test réseau tels que ping, traceroute, nslookup.

Cependant, beaucoup préfèrent Fing. Le scanner a une fonctionnalité assez simple et limitée, mais c'est tout à fait suffisant pour la première connaissance du réseau, disons une cafétéria :). Les résultats affichent des informations sur les services disponibles sur les machines distantes, les adresses MAC et les noms d'hôte connectés au réseau analysé.

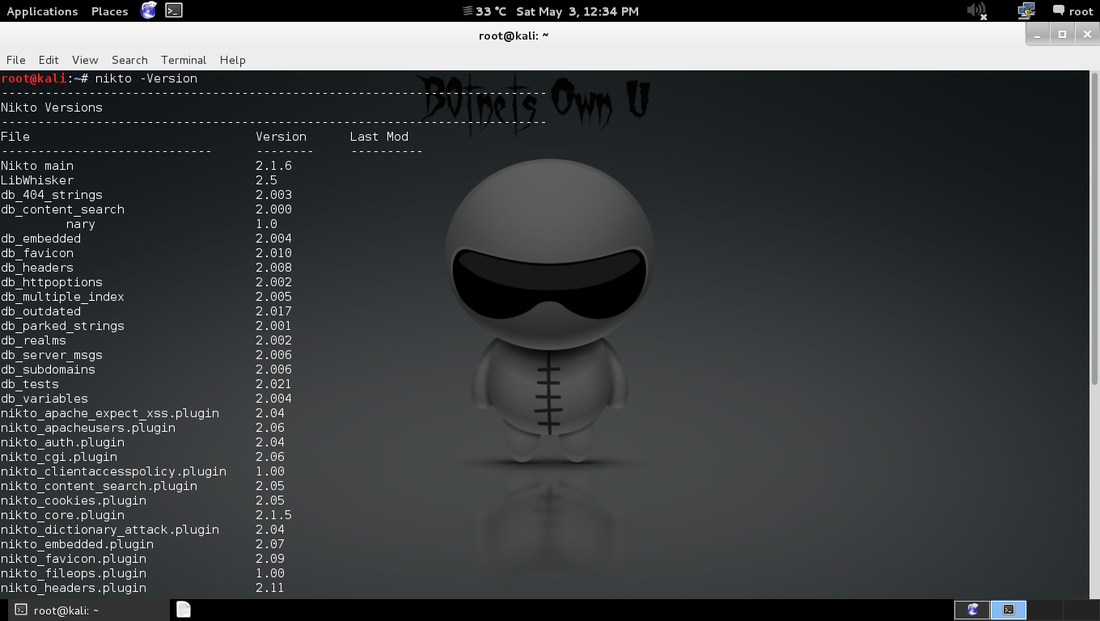

Il semblerait que tout le monde ait oublié Nikto, mais pourquoi ? Après tout, ce scanner de vulnérabilité Web, écrit dans un langage de script (à savoir Perl), vous pouvez facilement l'installer via Cydia. Et cela signifie que vous pouvez facilement l'exécuter sur votre appareil jailbreaké à partir du terminal. Nikto se fera un plaisir de vous fournir des informations supplémentaires sur la ressource Web testée. De plus, vous pouvez ajouter vos propres signatures de recherche à sa base de connaissances de vos propres mains.

Ce puissant outil d'exploitation automatique des vulnérabilités SQL est écrit en Python, ce qui signifie qu'une fois l'interpréteur installé, vous pouvez facilement l'utiliser directement depuis votre appareil mobile.

Télécommande

De nombreux périphériques réseau (y compris des routeurs coûteux) sont gérés à l'aide du protocole SNMP. Cet utilitaire vous permet d'analyser les sous-réseaux pour les services SNMP disponibles avec une valeur de chaîne de communauté pré-connue (en d'autres termes, des mots de passe standard). Notez que la recherche de services SNMP avec des chaînes de communauté standard (publiques/privées) pour tenter d'accéder à la gestion des appareils fait partie intégrante de tout test d'intrusion, ainsi que l'identification du périmètre lui-même et l'identification des services.

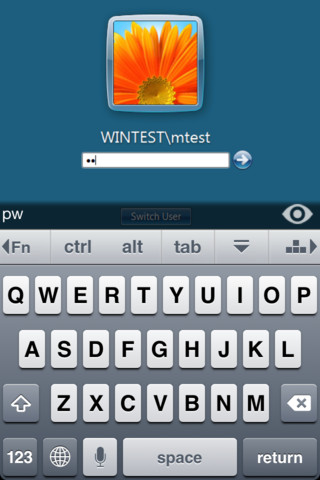

Deux utilitaires du même fabricant sont conçus pour se connecter à un poste de travail distant en utilisant les protocoles RDP et VNC. Utilitaires similaires dans Magasin d'applications Il y en a beaucoup, mais ce sont les plus pratiques à utiliser.

Récupération de mot de passe

Le programme légendaire qui aide des millions de pirates du monde entier à "se souvenir" du mot de passe a été porté sur iOS. Désormais, directement depuis l'iPhone, il est possible de déchiffrer les mots de passe pour des services tels que HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 et bien d'autres. Certes, pour une attaque plus efficace il vaut mieux s'approvisionner bons dictionnaires pour la force brute.

Tout le monde connaît de première main une vulnérabilité telle que l'utilisation mots de passe standards. Pass Mule est une sorte de livre de référence qui contient toutes sortes de logins et mots de passe standard pour les périphériques réseau. Ils sont organisés de manière pratique par fournisseur, produit et modèle, il est donc facile de trouver le bon. Le programme est plutôt destiné à gagner du temps en recherchant un manuel pour le routeur, le login et le mot de passe standard pour lesquels vous devez connaître.

Exploitation des vulnérabilités

Difficile d'imaginer un utilitaire plus hacker que Metasploit - et c'est elle qui complète notre avis du jour. Metasploit est un ensemble de divers outils dont la tâche principale est d'exploiter les vulnérabilités dans Logiciel. Imaginez : environ 1000 exploits fiables, éprouvés et indispensables au quotidien d'un pentester - directement sur votre smartphone ! Avec l'aide d'un tel outil, vous pouvez vraiment vous installer dans n'importe quel réseau. Metasploit vous permet non seulement d'exploiter les lacunes des applications serveur - des outils sont également disponibles pour attaquer les applications clientes (par exemple, via le module Browser Autopwn, lorsqu'une charge utile est insérée dans le trafic client). Ici, il faut dire qu'il n'y a pas de version mobile de la boîte à outils, cependant, vous pouvez installer un package standard sur un appareil Apple en utilisant .

« Smartphone avec des outils de piratage ? Il n'y a rien de tel », vous aurions-nous dit récemment. Il n'était possible de lancer les outils habituels de mise en place d'attaques que sur certains Maemo. Désormais, de nombreux outils ont été portés sur iOS et Android, et certains outils de piratage ont été spécifiquement écrits pour l'environnement mobile. Un smartphone peut-il remplacer un ordinateur portable dans les tests d'intrusion ? Nous avons décidé de vérifier.

Android est une plate-forme populaire non seulement pour les simples mortels, mais aussi pour les bonnes personnes. Le nombre d'utilitaires utiles ici ne fait que rouler. Pour cela, on peut dire merci aux racines UNIX du système, qui ont grandement simplifié le portage de nombreux outils vers Android. Hélas, certains d'entre eux ne sont pas autorisés par Google dans le Play Store, vous devrez donc installer l'APK correspondant manuellement. De plus, certains utilitaires ont besoin d'un accès maximal au système (par exemple, le pare-feu iptables), vous devez donc prendre soin de l'accès root à l'avance.

Chaque fabricant utilise ici sa propre technologie, mais trouver les instructions nécessaires est assez simple. Un bon ensemble de HOWTO a été mis en place par LifeHacker (bit.ly/eWgDlu). Cependant, si un modèle n'a pas pu être trouvé ici, le forum XDA-Developers (www.xda-developers.com) vient toujours à la rescousse, où vous pouvez trouver diverses informations sur pratiquement tous les modèles de téléphones Android. D'une manière ou d'une autre, certains des utilitaires décrits ci-dessous fonctionneront sans accès root. Nous vous présentons donc des utilitaires de piratage pour Android.

Directeur chargé d'emballage:

Commençons l'examen avec un gestionnaire de paquets inhabituel. Les développeurs l'appellent "utilitaires superutilisateurs" et ce n'est pas loin de la vérité. Après avoir installé BotBrew, vous obtenez un référentiel à partir duquel vous pouvez télécharger un grand nombre d'outils familiers compilés pour Android. Parmi eux : les interpréteurs Python et Ruby pour exécuter de nombreux outils qui y sont écrits, le renifleur tcpdump et le scanner Nmap pour l'analyse du réseau, Git et Subversion pour travailler avec les systèmes de contrôle de version, et bien plus encore.

Analyseurs réseau :

Un smartphone discret qui, contrairement à un ordinateur portable, se glisse facilement dans une poche et n'éveille jamais les soupçons, peut être utile pour l'exploration du réseau. Ci-dessus, nous avons déjà expliqué comment installer Nmap, mais il existe une autre option. PIPS est spécialement adapté pour Android, bien qu'il s'agisse d'un portage non officiel du scanner Nmap. Cela signifie que vous pouvez trouver rapidement des périphériques actifs sur le réseau, déterminer leur système d'exploitation à l'aide des options d'empreinte digitale, effectuer une analyse de port - en bref, faire tout ce dont Nmap est capable.

je

Il y a deux problèmes avec l'utilisation de Nmap, malgré sa puissance. Premièrement, les paramètres de numérisation sont transmis via les touches de lancement, que vous devez non seulement connaître, mais également pouvoir saisir à partir d'un clavier mobile inconfortable. Et deuxièmement, les résultats de l'analyse dans la sortie de la console ne sont pas aussi clairs que nous le souhaiterions. Le scanner Fing est dépourvu de ces défauts, qui scanne le réseau très rapidement, fait des empreintes digitales, puis affiche une liste de tous les appareils disponibles sous une forme compréhensible, en les divisant par type (routeur, ordinateur de bureau, iPhone, etc.). En même temps, pour chaque hôte, vous pouvez voir rapidement la liste des ports ouverts. De plus, à partir d'ici, vous pouvez vous connecter, par exemple, à FTP en utilisant le client FTP installé dans le système - très pratique.

Lorsqu'il s'agit d'analyser un hôte spécifique, l'utilitaire NetAudit peut être indispensable. Il fonctionne sur n'importe quel appareil Android (même non rooté) et vous permet non seulement d'identifier rapidement les appareils sur le réseau, mais aussi de les explorer à l'aide d'une grande base de données d'empreintes digitales pour déterminer le système d'exploitation, ainsi que les systèmes CMS utilisés sur le serveur Web. Il y a maintenant plus de 3000 impressions numériques dans la base de données.

Si, au contraire, vous devez travailler à un niveau inférieur et examiner attentivement le fonctionnement du réseau, vous ne pouvez pas vous passer de Net Tools. Il s'agit d'un ensemble d'utilitaires indispensables pour l'administrateur système, qui vous permet de diagnostiquer complètement le fonctionnement du réseau auquel l'appareil est connecté. Le package contient plus de 15 types de programmes différents, tels que ping, traceroute, arp, dns, netstat, route.

mode moniteur wifi dans Android :

Tous les modules WiFi ont un mode moniteur spécial. Ce mode peut également être utilisé pour renifler, intercepter et déchiffrer les mots de passe. Cependant, dans les appareils Android, en raison de limitations matérielles, l'accès à ce mode est fermé. Le fait est que la plupart Smartphones Android les mêmes de Broadcom sont utilisés - ce sont bcm4329 ou bcm4330, qui ne fonctionnent pas de manière tout à fait standard.

Le site a publié des instructions pour activer le mode moniteur sur Nexus One (Cyanogen 7) et GS2 (Cyanogen 9). Les packages prêts peuvent être téléchargés.

Pour que le code fonctionne sur d'autres appareils, vous devez télécharger le code source et compiler le package vous-même.

MANIPULATION DU TRAFIC :

Basé sur tcpdump, le renifleur enregistre honnêtement toutes les données dans le fichier pcap, qui peuvent ensuite être étudiées à l'aide d'utilitaires familiers tels que Wireshark ou Network Miner. Étant donné qu'aucune opportunité d'attaques MITM n'y est implémentée, il s'agit plutôt d'un outil d'analyse de votre trafic. Par exemple, c'est un excellent moyen d'étudier ce que les programmes installés sur votre appareil à partir de référentiels douteux transmettent.

![]()

Si nous parlons d'applications de combat pour Android, l'une des plus sensationnelles est FaceNiff, qui implémente l'interception et l'injection dans les sessions Web interceptées. En téléchargeant le package APK avec le programme, vous pouvez exécuter cet outil de piratage sur presque tous les smartphones Android et, en vous connectant à un réseau sans fil, intercepter les comptes d'une grande variété de services : Facebook, Twitter, VKontakte, etc. - plus de dix au total. Le détournement de session est effectué à l'aide de l'attaque d'usurpation ARP, mais l'attaque n'est possible que sur des connexions non sécurisées (FaceNiff ne peut pas se faufiler dans le trafic SSL). Pour contenir le flux de scriptkidis, l'auteur a limité le nombre maximum de sessions à trois.

je

Si le créateur de FaceNiff veut de l'argent pour l'utiliser, alors DroidSheep est un outil entièrement gratuit avec la même fonctionnalité. Certes, vous ne trouverez pas de kit de distribution sur le site officiel (cela est dû aux lois sévères de l'Allemagne concernant les utilitaires de sécurité), mais vous pouvez facilement le trouver sur le Web. La tâche principale de l'utilitaire est d'intercepter les sessions Web des utilisateurs des réseaux sociaux populaires, implémentées à l'aide du même ARP Spoofing. Mais avec des connexions sécurisées, le problème est : comme FaceNiff, DroidSheep refuse catégoriquement de travailler avec le protocole HTTPS.

![]()

Cet utilitaire démontre également l'insécurité des réseaux sans fil ouverts, mais dans un plan légèrement différent. Il n'intercepte pas les sessions utilisateur, mais permet d'utiliser une attaque d'usurpation d'identité pour faire passer le trafic HTTP à travers lui-même, en effectuant des manipulations spécifiées avec lui. En partant des farces habituelles (remplacement de toutes les images du site par des trollfaces, en renversant toutes les images ou, par exemple, en remplaçant les résultats de recherche Google) et en terminant par des attaques de phishing, lors de fausses pages de services populaires tels que facebook.com, linkedin. com, vkontakte.ru et bien d'autres.

Si vous demandez quel utilitaire de piratage Android est le plus puissant, alors Anti n'a peut-être pas de concurrents. Il s'agit d'une véritable combinaison de hackers. La tâche principale du programme est de scanner le périmètre du réseau. De plus, divers modules entrent dans la bataille, à l'aide desquels tout un arsenal est mis en œuvre : il s'agit d'écouter le trafic, d'effectuer des attaques MITM et d'exploiter les vulnérabilités trouvées. Certes, il y a aussi des inconvénients. La première chose qui attire votre attention est que les vulnérabilités ne sont exploitées qu'à partir du serveur central du programme, qui se trouve sur Internet, ce qui vous permet d'oublier les cibles qui n'ont pas d'adresse IP externe.

TRAFIC DE TUNNELS :

D'accord, mais comment assurez-vous la sécurité de vos données qui sont transmises sur un réseau sans fil ouvert ? En plus du VPN pris en charge par Android, vous pouvez configurer un tunnel SSH. Pour ce faire, il existe un merveilleux utilitaire de tunnel SSH qui vous permet d'envelopper le trafic d'applications sélectionnées ou de l'ensemble du système via un serveur SSH distant.

Souvent, il est nécessaire d'envoyer du trafic via un proxy ou des chaussettes, et dans ce cas, ProxyDroid vous aidera. C'est simple : vous choisissez le trafic des applications que vous souhaitez tunneliser et vous spécifiez un proxy (HTTP/HTTPS/SOCKS4/SOCKS5 sont pris en charge). Si une autorisation est requise, ProxyDroid le prend également en charge. À propos, la configuration peut être liée à un réseau sans fil spécifique en effectuant des réglages différents pour chacun d'eux.

RÉSEAUX SANS FIL:

Le gestionnaire de réseau sans fil intégré n'est pas informatif. Si vous avez besoin d'obtenir rapidement une image complète des points d'accès à proximité, l'utilitaire Wifi Analyzer est un excellent choix. Il affichera non seulement tous les points d'accès à proximité, mais affichera également le canal sur lequel ils opèrent, leur adresse MAC et, surtout, le type de cryptage utilisé (après avoir vu les précieuses lettres "WEP", on peut supposer que l'accès à un réseau sécurisé est fourni). De plus, l'utilitaire est idéal si vous avez besoin de trouver où se trouve physiquement le point d'accès souhaité, grâce à un indicateur clair de la puissance du signal.

Cet utilitaire, comme le prétend son développeur, peut être utile lorsque le réseau sans fil est plein de clients, et c'est à ce moment que vous avez besoin d'une bonne connexion et d'une connexion stable. WiFiKill vous permet de déconnecter les clients d'Internet à la fois de manière sélective et selon un certain critère (par exemple, il est possible de se moquer de tous les Yabloko). Le programme effectue simplement une attaque d'usurpation ARP et redirige tous les clients vers eux-mêmes. Cet algorithme est bêtement simple implémenté sur la base d'iptables. Tel est le panneau de contrôle des réseaux sans fil de restauration rapide.

AUDIT DES APPLICATIONS WEB :

Manipuler les requêtes HTTP depuis un ordinateur est une affaire insignifiante, il existe un grand nombre d'utilitaires et de plugins de navigateur pour cela. Dans le cas d'un smartphone, les choses sont un peu plus compliquées. Envoyez une requête HTTP personnalisée avec les paramètres dont vous avez besoin, tels que le cookie souhaité ou un User-Agent modifié, à l'aide du générateur de requêtes HTTP. Le résultat de la requête sera affiché dans un navigateur standard.

Si le site est protégé par un mot de passe à l'aide de l'authentification d'accès de base, vous pouvez vérifier sa fiabilité à l'aide de l'utilitaire Router Brute Force ADS 2. Initialement, l'utilitaire a été créé pour forcer brutalement les mots de passe sur le panneau d'administration du routeur, mais il est clair qu'il peut être utilisé contre toute autre ressource avec une protection similaire. L'utilitaire fonctionne, mais est clairement humide. Par exemple, le développeur ne prévoit pas de force brute, mais seule la force brute du dictionnaire est possible.

Vous avez sûrement entendu parler d'un tel programme pour désactiver les serveurs Web comme Slowloris. Le principe de son fonctionnement est de créer et de maintenir le maximum de connexions avec un serveur web distant, empêchant ainsi de nouveaux clients de s'y connecter. Ainsi, AnDOSid est un analogue de Slowloris directement dans l'appareil Android ! Malheureusement, 200 connexions suffisent souvent à rendre instable 1 site Web Apache sur 4.

AVANTAGES DIVERS :

Lorsque vous travaillez avec de nombreuses applications Web et analysez leur logique, il est assez courant de rencontrer des données transmises sous forme codée, à savoir Base64. Encode vous aidera à décoder ces données et à voir exactement ce qui y est stocké. Peut-être qu'en remplaçant un guillemet, en les encodant en Base64 et en les remplaçant dans l'URL du site à l'étude, vous obtiendrez la précieuse erreur d'exécution de la requête de la base de données.

Si vous avez besoin d'un éditeur hexadécimal, Android l'a aussi. Avec HexEditor, vous pouvez modifier n'importe quel fichier, y compris les fichiers système, si vous élevez les droits du programme au niveau de superutilisateur. Un excellent remplacement de l'éditeur de texte standard, qui permet de trouver facilement le morceau de texte souhaité et de le modifier.

ACCÈS À DISTANCE:

Après avoir obtenu l'accès à un hôte distant, vous devez pouvoir l'utiliser. Et cela nécessite des clients. Commençons par SSH, où ConnectBot est déjà la norme de facto. En plus d'une interface conviviale, il offre la possibilité d'organiser des tunnels sécurisés via des connexions SSH.

Un programme utile qui vous permet de vous connecter à un bureau distant via les services RDP ou VNC. Je suis très heureux qu'il s'agisse de deux clients en un, il n'est pas nécessaire d'utiliser des outils différents pour RDP et VNC.

Un navigateur MIB spécialement écrit pour Android, avec lequel vous pouvez gérer les périphériques réseau en utilisant le protocole SNMP. Il peut être utile pour développer un vecteur d'attaque sur différents routeurs, car personne n'a encore annulé la chaîne de communauté standard (c'est-à-dire le mot de passe d'accès) pour la gestion via SNMP.

iPhone

La plate-forme iOS n'est pas moins populaire parmi les développeurs d'utilitaires de sécurité. Mais si dans le cas d'Android, les droits root n'étaient nécessaires que pour certaines applications, alors le jailbreak est presque toujours requis sur les appareils Apple. Heureusement, même pour le dernier firmware iDevice (5.1.1), il existe déjà un outil de jailbreak. En plus d'un accès complet, vous bénéficiez également d'un gestionnaire d'applications alternatif, Cydia, qui contient déjà de nombreux utilitaires.

TRAVAILLER AVEC LE SYSTÈME :

La première chose que vous voulez commencer est l'installation du terminal. Pour des raisons évidentes, il n'est pas inclus dans la livraison standard de l'OS mobile, mais nous en aurons besoin pour exécuter les utilitaires de la console, dont nous parlerons plus loin. La meilleure implémentation d'un émulateur de terminal est MobileTerminal - il prend en charge plusieurs terminaux à la fois, des gestes de contrôle (par exemple, pour la transmission) et impressionne généralement par sa prévenance.

Une autre option, plus compliquée, pour accéder à la console de l'appareil consiste à y installer OpenSSH (cela se fait via Cydia) et à s'y connecter localement via un client SSH. Si vous utilisez le bon client comme iSSH, qui dispose de superbes commandes tactiles, vous pouvez travailler avec la console locale et les hôtes distants à partir d'un seul endroit.

INTERCEPTER LES DONNÉES :

Maintenant que vous avez accès à la console, vous pouvez essayer les utilitaires. Commençons par Pirni, le premier renifleur complet pour iOS. Le module Wi-Fi structurellement limité intégré aux iDevices ne peut pas être commuté sur le mode promiscuité requis pour l'interception normale des données. Ainsi, pour le reniflement, l'usurpation d'identité ARP classique est utilisée, à l'aide de laquelle tout le trafic passe par l'appareil lui-même. La version standard de l'utilitaire s'exécute à partir de la console, mais il existe une version plus avancée - Pirni Pro, qui dispose d'une interface graphique. De plus, elle peut analyser le trafic HTTP à la volée et même en extraire automatiquement des données intéressantes (par exemple, des identifiants et des mots de passe), en utilisant des expressions régulières spécifiées dans les paramètres.

Le célèbre renifleur Intercepter-NG a récemment eu une version console qui fonctionne sur iOS et Android. Il a déjà mis en œuvre la saisie de mots de passe transmis sur une variété de protocoles, l'interception de messages de messagerie et la résurrection de fichiers à partir du trafic. Dans le même temps, des fonctions de numérisation réseau et ARP Poison de haute qualité sont disponibles. Pour fonctionner, vous devez d'abord installer le package libpcap via Cydia. L'intégralité de l'instruction de lancement se résume à définir les autorisations correctes : chmod +x intercepter_ios. De plus, si vous exécutez le renifleur sans paramètres, une interface interactive claire apparaîtra.

C'est difficile à croire, mais cet outil le plus compliqué pour la mise en œuvre des attaques MITM a finalement été porté sur iOS. Après un travail colossal, il s'est avéré faire un port mobile à part entière. Pour vous éviter de tourner autour des dépendances lors de l'auto-compilation, il est préférable d'installer un package déjà construit à l'aide de Cydia, après avoir ajouté heworm.altervista.org/cydia comme source de données. Le kit est également livré avec l'utilitaire etterlog, qui permet d'extraire divers types d'informations utiles à partir du vidage du trafic collecté (par exemple, les comptes FTP).

ANALYSE DE RÉSEAU SANS FIL :

Dans les anciennes versions d'iOS, les artisans lançaient aircrack et pouvaient casser la clé WEP, mais nous avons vérifié : le programme ne fonctionne pas sur les nouveaux appareils. Par conséquent, pour étudier le Wi-Fi, nous devrons nous contenter uniquement de scanners Wi-Fi. WiFi Analyzer analyse et affiche des informations sur tous les réseaux 802.11 disponibles, y compris des informations sur le SSID, les canaux, les fournisseurs, les adresses MAC et les types de cryptage. Avec un tel programme, il est facile de trouver l'emplacement physique du point si vous l'avez soudainement oublié et, par exemple, de regarder le code PIN WPS écrit requis pour se connecter.

SCANNEURS RÉSEAU :

Quel programme est utilisé par n'importe quel pentester partout dans le monde, quels que soient ses buts et ses objectifs ? analyseur de réseau. Et dans le cas d'iOS, ce sera probablement la boîte à outils Scany la plus puissante. Grâce à un ensemble d'utilitaires intégrés, vous pouvez obtenir rapidement une image détaillée des périphériques réseau et, par exemple, des ports ouverts. En outre, le package comprend des utilitaires de test réseau tels que ping, traceroute, nslookup.

Cependant, beaucoup préfèrent Fing. Le scanner a une fonctionnalité assez simple et limitée, mais c'est tout à fait suffisant pour la première connaissance du réseau, disons une cafétéria :). Les résultats affichent des informations sur les services disponibles sur les machines distantes, MAC-

adresses et noms d'hôte connectés au réseau scanné.

Il semblerait que tout le monde ait oublié Nikto, mais pourquoi ? Après tout, ce scanner de vulnérabilité Web, écrit dans un langage de script (à savoir Perl), vous pouvez facilement l'installer via Cydia. Et cela signifie que vous pouvez facilement l'exécuter sur votre appareil jailbreaké à partir du terminal. Nikto se fera un plaisir de vous fournir des informations supplémentaires sur la ressource Web testée. De plus, vous pouvez ajouter vos propres signatures de recherche à sa base de connaissances de vos propres mains.

TÉLÉCOMMANDE:

De nombreux périphériques réseau (y compris des routeurs coûteux) sont gérés à l'aide du protocole SNMP. Cet utilitaire vous permet d'analyser les sous-réseaux pour les services SNMP disponibles avec une valeur de chaîne de communauté connue (en d'autres termes, des mots de passe standard). Notez que la recherche de services SNMP avec des chaînes de communauté standard (publiques/privées) pour tenter d'accéder à la gestion des appareils fait partie intégrante de tout test d'intrusion avec

l'identification du périmètre lui-même et l'identification des services.

Deux utilitaires du même fabricant sont conçus pour se connecter à un poste de travail distant en utilisant les protocoles RDP et VNC. Il existe de nombreux utilitaires similaires dans l'App Store, mais ce sont ceux qui sont particulièrement pratiques à utiliser.

RÉCUPÉRATION DE MOT DE PASSE:

Le programme légendaire qui aide des millions de pirates du monde entier à "se souvenir" des mots de passe a été porté sur iOS. Désormais, directement depuis l'iPhone, il est possible de déchiffrer les mots de passe pour des services tels que HTTP, FTP, Telnet, SSH, SMB, VNC, SMTP, POP3 et bien d'autres. Certes, pour une attaque plus efficace, mieux vaut s'approvisionner en bons dictionnaires de force brute.

Tout le monde connaît de première main une vulnérabilité telle que l'utilisation de mots de passe standard. PassMule est une sorte de livre de référence qui contient toutes sortes de logins et mots de passe standard pour les périphériques réseau. Ils sont organisés de manière pratique par fournisseur, produit et modèle, il est donc facile de trouver le bon.

EXPLOITATION DES VULNÉRABILITÉS :

MÉTASPLOIT

www.metasploit.com

Difficile d'imaginer un utilitaire plus hacker que Metasploit - et c'est elle qui complète notre avis du jour. Metasploit est un ensemble de divers outils dont la tâche principale est d'exploiter les vulnérabilités des logiciels. Imaginez : environ 1000 exploits fiables, éprouvés et indispensables au quotidien d'un pentester - directement sur votre smartphone ! Avec l'aide d'un tel outil, vous pouvez vraiment vous installer dans n'importe quel réseau. Metasploit vous permet non seulement d'exploiter les lacunes des applications serveur - des outils sont également disponibles pour attaquer les applications clientes (par exemple, via le module Browser Autopwn, lorsqu'une charge utile est insérée dans le trafic client). Version mobile il n'y a pas de boîte à outils, mais vous pouvez installer un package standard sur un appareil Apple en utilisant

Bonne journée! Enfin, il est temps de créer la 2ème partie du thème des programmes de hackers pour Appareils Android. Peut-être que quelqu'un attendait cela, quelqu'un l'a mis, et quelqu'un vient de faire une erreur avec le sujet et est venu ici par accident, mais quoi qu'il en soit, je placerai un lien vers le sujet précédent.

SSHDroid :

Requis : [VIERGE] Description : Cette application vous permettra de vous connecter à l'appareil à partir d'un PC et d'exécuter des commandes telles que "terminal", "adb shell", et d'éditer des fichiers via SFTP, WinSCP, Cyberduck, etc.

Télécharger : Télécharger SSHDroid 2.1.2

Intercepteur-NG :

Requis : RACINE, Android 2.2.3+

Description : capture et analyse le trafic réseau. Vous permet de récupérer les mots de passe, les messages de messagerie et les fichiers transmis sur le réseau.

Fonctionnel:

1) Interception d'autorisation des protocoles suivants :

ICQ\IRC\AIM\FTP\IMAP\POP3\SMTP\LDAP\BNC\SOCKS\HTTP\WWW\NNTP\CVS\MRA\VNC\MYSQL\ORACLE\NTLM

2) Interception des messages des messagers suivants :

ICQ\AIM\JABBER\YAHOO\MSN\IRC\MRA

3) Récupération de fichiers des protocoles suivants :

HTTP\FTP\IMAP\POP3\SMTP\SMB

4) Bande SSL

5) Interception de sessions (cookie grabbing)

6) Empoisonnement ARP

Télécharger : Télécharger Intercepter-NG 2.0

Boîte à outils réseau Android (ANTI) :

Requis : [VIERGE] Description : version allégée de zAnti. (je pense que ce sera clair)

Fonctionnel:

1) Analyser - la cible sélectionnée sera analysée pour les ports ouverts et les vulnérabilités. Il est également possible de sélectionner un script spécifique pour une analyse plus avancée/ciblée.

2) Espion - les paquets transmis depuis / vers l'appareil sélectionné seront interceptés et affichés sur votre téléphone sous la forme d'une galerie pratique. Si vous sélectionnez un sous-réseau/une plage comme cible, tous les paquets transmis sur ce réseau seront affichés pour tous les appareils qui y sont connectés. Une autre fonctionnalité du plugin Spy est d'intercepter les sites Web et les identifiants/mots de passe non sécurisés (non HTTPS) affichés dans la zone inférieure.

3) D.O.S - la cible sélectionnée sera soumise à une attaque DoS, dans laquelle son accès à Internet sera soit complètement impossible, soit très difficile.

4) Remplacer les images - toutes les images transmises depuis/vers la cible seront remplacées par le logo Anti, empêchant ainsi l'affichage d'images dans le navigateur lors de la navigation sur Internet, à l'exception du joli logo Anti...

5) M.I.T.M - La cible sera affectée par l'attaque "man in the middle" ("Mediator"), qui est une attaque avancée qui est utilisée principalement en combinaison avec d'autres types d'attaques. Cela vous permet d'appliquer des filtres spéciaux pour manipuler les données transmises sur le réseau. Les utilisateurs peuvent également ajouter leurs propres filtres MITM pour créer encore plus d'attaques MITM.

6) Attaque - une attaque des vulnérabilités de la cible sera lancée à l'aide de notre service cloud. En cas de succès, cela vous permettra de contrôler l'appareil à distance depuis votre téléphone.

7) Rapport - un rapport sur les vulnérabilités sera créé avec des conclusions, des recommandations et des conseils pour éliminer les vulnérabilités trouvées ou les mauvaises méthodes utilisées.

Télécharger : Télécharger Android Network Toolkit 2.1

Craqueur sans fil :

Obligatoire : [VIDE] Description : devinez les mots de passe pour certains routeurs, avec un SSID spécifique et un mot de passe par défaut.

Télécharger : Télécharger Wireless Cracker 3.5

DroidSheep :

Requis : RACINE

Description : Application de piratage simple de sessions Web. Après avoir cliqué sur le bouton "Démarrer", l'analyse commence et tous les profils interceptés sont affichés dans la liste, lorsque vous cliquez dessus, vous accédez au site à partir de la page de la victime.

Télécharger: Télécharger DroidSheep 15

Force brute du routeur :

Obligatoire : [VIERGE] Description : Un programme de sélection de mots de passe pour le panneau d'administration des routeurs avec authentification de base (Base64).

Remarque : Vous pouvez télécharger votre propre dictionnaire de mots de passe.

Télécharger: Télécharger le routeur Brute force 2.8

Caméra Ultra Espion (USpyCam)

Obligatoire : [VIERGE] Description : vous permet de capturer secrètement des vidéos et des photos à partir de votre smartphone sans attirer l'attention.

Remarque : je ne l'ai jamais utilisé moi-même, il n'y avait aucune raison.

Télécharger : Télécharger Ultra Spy Camera 2.2.0.091901

AnDOSid :

Obligatoire : [VIDE] Description : Un programme pour effectuer une attaque DDoS (HTTP POST Flood) sur un site spécifique.

Télécharger : Télécharger AndOSid 1.0

L'article explique ce que sont les programmes de piratage pour Android, ce qu'ils peuvent faire, ce qui est nécessaire à leur bon fonctionnement.

L'ère numérique

Chaque année, les technologies informatiques et numériques se développent de plus en plus rapidement. Ce qui ressemblait à de la science-fiction il y a quelques années se réalise aujourd'hui. Un excellent exemple de cela est la réalité virtuelle.

Smartphones, ordinateurs, tablettes, ordinateurs portables - vous ne surprendrez plus personne avec cela. Toute une génération a grandi appareils similaires habituel, et beaucoup n'imaginent plus leur vie sans eux. Bien que l'ancienne génération se souvienne des moments où téléphones portables avaient la taille d'une brique.

Et téléphones intelligents modernes Pas étonnant qu'ils l'appellent un "ordinateur appelant", puisque les appels vocaux ont depuis longtemps cessé d'être leur objectif principal. La salle d'opération a joué un rôle majeur à cet égard. système androïde dont la part de marché des appareils portables est d'environ 60 %. Il vous permet de développer presque n'importe quel programme et de tirer le meilleur parti du "matériel" de l'appareil. Et il n'est pas surprenant que chaque année la liste des différents pour ce système s'allonge. Alors, quels sont les programmes de piratage pour Android ? En cela, nous comprendrons.

Loi

Avant de décrire les programmes et leurs capacités, il convient de rappeler qu'ils ne peuvent être utilisés qu'à des fins d'information et uniquement sur des réseaux sans fil personnels ou d'autres appareils appartenant directement à l'utilisateur. Sinon, certaines manipulations avec eux relèvent du code administratif ou même du code pénal. En termes simples, utilisez-les uniquement à la maison ou avec des amis avec leur consentement. Alors, quels programmes de piratage pour "Android" existent ?

racine

Rappelez-vous que si vous décidez de transformer votre smartphone ou votre tablette en un appareil avec lequel vous pouvez faire des farces à vos amis ou, par intérêt, vérifier vos réseaux sans fil pour détecter les vulnérabilités, vous devez utiliser périphérique racine. Sans cela, la plupart des programmes de la liste ci-dessous ne fonctionneront tout simplement pas.

Analysons maintenant les programmes de piratage les plus populaires pour Android, car il existe de nombreux logiciels de ce type.

DroïdeMouton

À une certaine époque, cet utilitaire simple faisait beaucoup de bruit et était très populaire parmi les personnes qui s'intéressaient à la sécurité des informations. Cependant, comme les attaquants.

La signification de ce logiciel est très simple : il est conçu pour « détourner » des sessions Web et les restaurer dans le navigateur intégré. Pour ce faire, vous devez vous connecter à un réseau Wi-Fi, lancer DroidSheep et attendre. Lorsqu'un client apparaît qui a utilisé l'autorisation sur un service sans cryptage, vous verrez l'adresse de ce site et pourrez y accéder en utilisant les données d'autorisation de la "victime". L'inconvénient de ce programme est que vous ne pouvez pas obtenir le mot de passe dans sa forme pure, uniquement les cookies.

Regardons maintenant le reste des programmes de piratage gratuits pour un smartphone ou une tablette.

Wi-FiKill

Cette application est idéale pour les blagues et les farces. Cela signifie que le programme analyse la connexion actuelle pour Réseaux Wi-Fi, et s'il y a d'autres clients là-bas, vous pouvez simplement les désactiver, les laisser sans Internet.

dSploit

Ce programme a une gamme assez large de fonctionnalités et est également idéal pour faire des farces à des amis ou des expériences. S'il y a d'autres appareils sur le réseau, que ce soit des ordinateurs, des téléphones ou des tablettes, vous pouvez utiliser dSploit pour faire ce qui suit :

- Intercepter les cookies avec la restauration de la session de quelqu'un d'autre dans le navigateur.

- Redirigez tout le trafic vers des adresses spécifiées.

- Déconnectez les clients du réseau.

- Remplacez toutes les images ou vidéos par celles pré-spécifiées.

- Intercepter les mots de passe de nombreux protocoles courants, etc.

Et ce n'est pas toute la liste des possibilités.

Sources

Mais où trouver des programmes de piratage similaires pour le piratage ? En raison du fait qu'ils peuvent être utilisés par des attaquants, il n'y a pas de telles applications dans les magasins officiels, mais chaque programme a son propre site Web où vous pouvez télécharger dernière version avec des instructions détaillées.