Description Avis (0) Captures d'écran

- Dans un premier temps, le programme mène audit de tous types de chiffrement pour les zones vulnérables au cambriolage ;

- La vérification de la résistance de l'équipement au piratage, qui sera effectuée après que le client aura voulu télécharger un programme de piratage du Wi-Fi, conduira à un certain résultat. Si le résultat est favorable, vous aurez la possibilité d’intercepter et de décoder les paquets pour y accéder.

commettre connexion à n’importe quel réseau à portée de main- N'est-ce pas le rêve de tout utilisateur d'appareil ? Cependant, afin d'établir une connexion réussie et d'utiliser le trafic, vous devez d'abord connaître le mot de passe pour une vérification réussie. Et si vous ne disposez pas d'un moyen direct de connaître la clé de connexion réseau, vous devez télécharger un programme de piratage Wi-Fi sur votre ordinateur, qui vous permettra de vous connecter de manière transparente à n'importe quel point d'accès actif.

Algorithme de piratage Wi-Fi

L'utilitaire Aircrack-ng lui-même, spécialement conçu pour pirater les réseaux sans fil, est un package composé de toute une collection d'utilitaires qui servent non seulement à rechercher et à intercepter le trafic réseau, mais fournissent également une connexion directe au réseau via ses propres chaînes. Les étapes de traitement, suivies d'une utilisation directe et entièrement gratuite du réseau, sont présentées ci-dessous :

Une particularité de l'application est l'absence totale d'interface, ce qui, en fait, est à la fois un inconvénient et un avantage. Tout le contrôle se fait via menus contextuels, et le résultat vous sera connu après vous être connecté au réseau souhaité. Il est à noter que l'application elle-même est assez bien conçue : elle dispose de ses propres dictionnaires et d'une technique unique de sélection de mot de passe, qui donne souvent des résultats positifs.

L'Internet sans fil gratuit est une trouvaille agréable pour tout le monde. Les réseaux Wi-Fi cachés dans les magasins, cafés et autres lieux publics vous hantent parfois. Certaines personnes veulent simplement pirater le mot de passe Wi-Fi.

Il est rare de rencontrer une personne gentille qui ne limitera pas l'accès à son propre Internet. Il est clair que les cafés et les hôtels attirent les visiteurs en distribuant du trafic gratuit. Cependant, le Wi-Fi en libre accès ne se trouve pas seulement dans de tels endroits, mais aussi à la porte du voisin. Soit il est une personne trop gentille, soit il est de nature très oublieux.

Que faire si vous avez un besoin urgent d’Internet mais que vous n’avez pas d’argent pour payer le vôtre ? Quelles astuces les pirates informatiques avisés ont-ils imaginés ? Pour utilisation gratuite Le Wi-Fi le plus proche subira une sérieuse procédure de piratage. D'autres moyens qui pourraient permettre de contourner l'autorisation ne sont pas encore connus du public.

Méthodes de piratage

Vous ne trouverez rien sur le réseau mondial, même des descriptions d’activités minières frauduleuses Wi-Fi gratuit. Si vos connaissances dans le domaine des technologies Internet ne sont pas significatives, alors il vaut mieux demander de l'aide à un hacker que vous connaissez. Pour ceux qui peuvent le gérer eux-mêmes, voici quelques méthodes populaires :

- devinez le mot de passe ;

- utiliser programme spécial pour qu'elle récupère la « clé » ;

- obtenir le code PIN de l'appareil ;

- « hameçonnage » ;

- intercepter le mot de passe.

Comment deviner le mot de passe vous-même

Dans chaque méthode, vous devez d'abord sélectionner le Wi-Fi avec le meilleur niveau de signal. Après avoir choisi la première méthode, vous devrez réfléchir un peu. Il est peu probable que le Wi-Fi du voisin soit sérieusement crypté. S'il est loin de informatique, un utilisateur ordinaire inexpérimenté, il est peu probable qu'il ait réfléchi longtemps à la complexité de la combinaison. Très probablement, il a utilisé sa date de naissance, sa femme ou son enfant, et peut-être même son nom de famille.

Lorsque les options les plus simples avec des informations personnelles ne fonctionnent pas, vous devez faire attention aux autres « mots de passe » populaires. Le plus souvent, les utilisateurs utilisent les combinaisons de chiffres suivantes - "1234", "1111", "123123" et similaires, ainsi que des mots de passe composés de lettres - "qwerty", "mot de passe" et autres. Il existe de nombreuses combinaisons fréquemment utilisées pour la protection Wi-Fi ; Internet regorge d'informations sur ce sujet et des combinaisons spécifiques sont également présentées.

La méthode présente un avantage significatif - la simplicité, mais il existe également des inconvénients - la durée du processus. La restriction des tentatives de saisie fera perdre beaucoup de temps. Si le Wi-Fi de quelqu'un d'autre dispose d'une telle chose, après trois tentatives infructueuses, vous devrez saisir à nouveau le mot de passe seulement un jour plus tard.

Logiciel pour deviner un mot de passe

Comment déchiffrer un mot de passe Wi-Fi complexe ? Le principe de tels programmes est simple, ils fonctionnent par analogie avec une personne. Seul l'ordinateur est plusieurs fois plus rapide et plus intelligent. Les programmes disposent de dictionnaires complets avec des combinaisons populaires. Parfois, la machine sélectionne les mots de passe en quelques minutes ; parfois, le processus dure plusieurs jours. D'abord, des versions simples sont utilisées, puis des versions complexes. Le temps de reconnaissance dépend de la complexité du mot de passe. Cette technologieégalement appelé « force brute », ce qui signifie rechercher un mot de passe.

Des exemples de programmes avec lesquels vous familiariser sont Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax et autres. Il y en a beaucoup sur Internet, ce n'est qu'une petite partie. Téléchargement similaire logiciel, le fraudeur lui-même risque d'être trompé. Les chevaux de Troie et autres problèmes prendront instantanément le contrôle de votre ordinateur.

L’idée de connecter la technologie pour trouver un mot de passe est géniale. Certes, cette méthode a aussi ses inconvénients. Le principal est un résultat négatif. La sélection peut échouer. Cela signifie qu'une combinaison trop complexe de symboles, de lettres et de chiffres est conçue, ce qui n'est pas encore familier à un tel programme.

Où obtenir le code PIN d'un appareil étranger

Obtenir un code PIN n'est pas une tâche difficile. Pourquoi vaut-il la peine d'aller le visiter et de le copier depuis le corps de l'appareil pour distribuer le Wi-Fi. Le code PIN est entièrement composé de chiffres. L'appareil ne sera pas toujours situé dans un endroit pratique, mais en cas de panne, il existe un moyen de s'en sortir.

Une autre méthode pour obtenir un code PIN consiste à utiliser des programmes spéciaux. Vous pouvez utiliser, par exemple, CommView ou Blacktrack. Cette option pour pirater le Wi-Fi protégé par mot de passe n’est pas facile. Un appareil Wi-Fi échange en permanence des paquets d'informations entre d'autres appareils se trouvant dans sa zone de couverture. Le but est d'intercepter les données.

Vous devez agir via un ordinateur ou un ordinateur portable doté d'un matériel puissant, disposant d'une carte Wi-Fi avec la fonction Mode moniteur. Créer disque de démarrage ou une clé USB avec un kit de distribution de logiciels pour l'interception de paquets, installez le shell sur le PC. Sélectionnez un réseau, puis attendez la fin du processus d'interception d'environ 10 000 paquets. Tout d'abord, le programme émettra un code PIN, puis un mot de passe.

Matériel vidéo sur le piratage d'un réseau à l'aide d'un logiciel tiers :

Astuce : mémorisez votre code PIN. Lorsque le propriétaire modifie le mot de passe, il sera beaucoup plus facile de le démêler si vous connaissez le code PIN.

Changer l'adresse Mac

Sinon, comment pouvez-vous déverrouiller les mots de passe Wi-Fi ? Dans la méthode présentée, la question n'est fondamentalement pas pertinente : parfois les utilisateurs laissent le réseau ouvert, mais définissent un filtre par adresses MAC. Il s'agit d'un identifiant spécial pour chaque appareil. Vous pouvez connaître les adresses MAC autorisées en utilisant un programme spécial. Par exemple, Airdump-ng.

Vidéo:

Après avoir appris la liste blanche des « identifiants », nous changeons la nôtre. Pour ce faire, ouvrez le « Panneau de configuration », cliquez sur « Centre Réseau et partage » accès partagé", puis sélectionnez "Modifier les paramètres de la carte réseau". Sélectionnez ce dont vous avez besoin connexion réseau, allez dans « Propriétés ». Configurez le réseau - entrez une adresse MAC à 12 caractères. Ensuite, redémarrez, et « voilà », tout s’est bien passé.

Phishing

Le phishing est l'une des méthodes de fraude en ligne. Il vous permet d’inciter les gens à obtenir un nom d’utilisateur et un mot de passe. Ainsi, après avoir visité le site, vous pouvez visiter la page de phishing et saisir vos données, dont le pirate informatique prendra possession.

Des informations contenant des données secrètes sur le Wi-Fi peuvent être trouvées à l'aide du programme WiFiPhisher.

Comment fonctionne le logiciel :

- Configuration de HTTP et HTTPS ;

- Recherchez les réseaux sans fil wlan0 et wlan1 jusqu'à ce que vous vous connectiez à l'un d'eux ;

- Surveillance DHCP et sortie d'adresse IP ;

- En sélectionnant l'un des points Wi-Fi disponibles ;

- Une copie du point d'accès est créée et reçoit le même nom. La vitesse du point réel diminue, grâce à quoi l'utilisateur commence à se reconnecter et se retrouve sur une copie.

- Le navigateur vous demande de saisir un mot de passe, l'utilisateur remplit le champ et le mot de passe tombe entre les mains d'un fraudeur via WiFiPhisher.

Instructions vidéo :

Le fraudeur a désormais la possibilité de configurer un routeur tiers. Il peut modifier le code PIN WPS et afficher les données d'autorisation sur n'importe quelle ressource. Avec de tels privilèges, il devient possible d'envoyer les utilisateurs de services bancaires vers d'autres sites et d'obtenir « le leur ».

Astuce : Pour éviter de tomber dans le piège du « phishing », vous devez toujours vérifier minutieusement les sites que vous visitez.

Options pour protéger votre propre réseau

Il s’avère qu’il existe de nombreuses options pour espionner les données Wi-Fi. Quiconque possède un routeur à la maison ou au bureau devrait en rendre l'accès difficile aux tiers. Autrement, tout le monde risque d’être cruellement trompé. Il est recommandé d'utiliser les conseils suivants :

- Proposez une combinaison complexe pour un mot de passe - au moins 10 à 12 caractères, en tenant compte de la disposition du clavier, du registre, des signes et des chiffres.

- Désactivez WPS, cette fonction mémorise les utilisateurs autorisés et les reconnecte automatiquement.

- Modification périodique du code PIN de l'appareil utilisé, ainsi que suppression de l'inscription d'usine du boîtier.

- Limitez l'accès aux informations PIN et ne les saisissez pas sur des sites douteux.

Ces étapes vous aideront à protéger efficacement votre réseau. Désormais, seul un hacker avec un H majuscule peut le pirater. Rassurez-vous, si le hack réussit, il se trouve quelque part à proximité. Seule la proximité de l’attaquant peut conduire à une issue positive.

Applications avec des données connues de millions de Wi-Fi

Ou peut-être que cela ne sert à rien de pirater un réseau Wi-Fi protégé ? Les utilisateurs du monde entier ont créé une base de données avec des mots de passe et Points d'accès Wi-Fi. Pour y accéder, vous devez déjà le télécharger programme prêt à l'emploi et choisissez le réseau souhaité. Les informations sont obtenues dans les applications suivantes :

- Wi-Fi Map est une application universelle pour n'importe quelle plate-forme téléphonique ; elle affichera les points Wi-Fi et les mots de passe les plus proches si quelqu'un s'est déjà connecté au réseau sélectionné ;

- Changer le Wi-Fi – application populaire utilisateurs Systèmes Android, tout comme le programme précédent, affiche tous les mots de passe Wi-Fi précédemment enregistrés.

Examen de l'application de carte Wi-Fi :

La liste de ces applications s'allonge progressivement. Il existe un risque d'obtenir un produit de mauvaise qualité. Il est toujours plus sûr de télécharger des logiciels à partir de sources officielles et vérifiées.

Pirater le Wi-Fi depuis un téléphone

Aujourd'hui, vous pouvez pirater un réseau Wi-Fi même à partir d'un gadget mobile. C'est encore plus pratique que d'utiliser un PC. Il est plus facile de rapprocher le téléphone de l'appareil à pirater. Il y a beaucoup de rémunération et applications gratuites. Certains d’entre eux sont trompeurs. Les payants peuvent différer dans la mise à jour de la base de données.

Actuellement connu :

- Blague Wi-Fi ;

- WiHaskMobile ;

- IWep Lite.

Wi-Fi Prank est une application de force brute. Pour que cela fonctionne, un téléchargement supplémentaire de la base de données est requis. Ensuite, il sélectionne automatiquement le mot de passe requis. Convient pour Android.

WiHask Mobile – fonctionne selon un algorithme spécifique, ne nécessite pas bases supplémentaires. Fonctionne jusqu'à ce que le mot de passe caché soit détecté. Basé sur la même technologie de force brute. Distribué pour le système Android.

IWep Lite – recherche les mots de passe sur les gadgets iPhone. Une procédure d'activation est nécessaire pour que l'application fonctionne. Vous devez trouver le réseau et sélectionner les statistiques. Après que ça commence recherche automatique jusqu'à une réponse satisfaisante avec le code.

Responsabilité du piratage

Ce n’est pas pour rien qu’on dit que le fromage gratuit n’est que dans une souricière. Ces mots peuvent également être appliqués à Internet. L'utilisation gratuite n'est légale que dans les lieux publics, où l'idée ne vous vient pas à l'esprit : est-il vraiment possible de pirater le Wi-Fi disponible, puisqu'il est dans accès libre. Ici, chacun peut utiliser le réseau au maximum.

Pirater l'appareil de quelqu'un d'autre est une autre affaire. En d'autres termes, c'est une arnaque. Mais de telles actions ne sont pas légales. Toutes les violations criminelles dans notre pays sont limitées par les lois. Il existe un article dans le Code pénal de la Fédération de Russie pour tous les « gars intelligents ». Ne prenez pas de risques, connectez-vous ou payez pour votre propre Internet.

Voici les logiciels de piratage Wi-Fi les plus populaires et les meilleurs. Si vous ne comprenez pas certains termes (« poignée de main », « mode moniteur », etc.), lisez « » - beaucoup de choses deviendront claires.

Passage en mode moniteur

S'il est nécessaire d'installer un programme d'audit Wi-Fi sur une autre distribution, par exemple sur Linux Menthe ou Ubuntu, les instructions d'installation de certains d'entre eux peuvent être trouvées sur le site Web Kali.Tools.

Pirater le Wi-Fi sous Windows

Pour pouvoir pirater le Wi-Fi sous Windows, vous avez besoin d'une carte sans fil prenant en charge le mode moniteur, et son pilote doit prendre en charge ce mode. Cette prise en charge n'est pas disponible pour les pilotes d'adaptateur Wi-Fi sous Windows. Par conséquent, il n’est pas possible de capturer une poignée de main sous Windows.

Il existe quelques exceptions : les produits commerciaux coûteux qui incluent des pilotes de carte sans fil prenant en charge le mode moniteur. Comme Linux, seul certains matériels sont pris en charge.

Bien que presque tous les programmes d'audit des réseaux Wi-Fi soient conçus pour Linux et ne fonctionnent que là-bas, certains d'entre eux sont multiplateformes. Par exemple, pour itérer en utilisant cartes graphiques sous Windows, vous pouvez utiliser Hashcat, qui fonctionne très bien sur ce système d'exploitation.

En général, bien sûr, il est recommandé d'utiliser Linux pour tester les réseaux sans fil, en particulier les distributions spécialisées telles que Kali Linux et BlackArch.

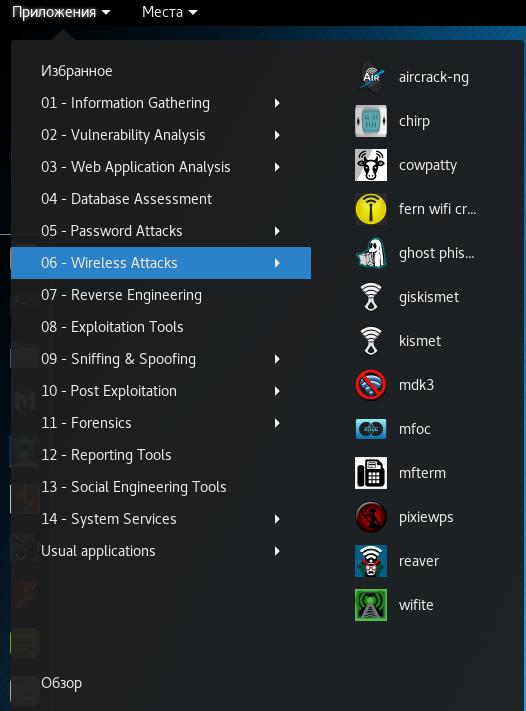

Piratage du Wi-Fi dans Kali Linux

Tous les programmes répertoriés fonctionnent sous Linux. Comme déjà mentionné, certains ne fonctionnent que sous Linux. Il est particulièrement pratique d'utiliser des distributions pour les tests d'intrusion, car ces programmes y sont déjà installés et sont mis à jour à mesure que de nouvelles versions sont publiées avec d'autres packages.

Le système de ce type le plus populaire est.

La plupart de la documentation a été préparée à cet effet, y compris le livre « » en russe.

Programmes pour un piratage Wi-Fi rapide

Certaines ressources signalent des programmes de piratage « rapide » ou « instantané » Mot de passe Wi-Fi. Il s'agit généralement de fichiers .exe pour Windows. Ils sont utilisés pour escroquer des utilisateurs crédules ou pour propager des virus.

Pirater le Wi-Fi demande du temps et des connaissances. Les programmes utilisés pour l'audit sont basés sur les connaissances de nombreux chercheurs en sécurité des réseaux sans fil, ce qui nécessite un échange ouvert d'informations. La plupart de ces programmes sont donc gratuits, c'est-à-dire ils sont gratuits et open source.

Le piratage rapide de n'importe quel réseau Wi-Fi (ou appareils d'un certain fabricant) est en principe impossible. Surtout sous Windows, qui ne propose pas de mode moniteur pour les pilotes. L'audit des réseaux sans fil nécessite certains matériels, ainsi que des logiciels appropriés - généralement plusieurs programmes, car la protection Wi-Fi est fiable et le piratage des réseaux sans fil s'effectue en plusieurs étapes.

Comment utiliser un logiciel de piratage Wi-Fi

Des informations générales sur les types et les directions des attaques, ainsi que des exemples d'outils de lancement, sont disponibles sur les liens suivants :

- Article " "

- Outils Kali Linux

- Livre " ".

De nos jours, les réseaux sans fil sont utilisés littéralement partout. Il est rapide, pratique, fiable, ne nécessite pas beaucoup de câbles dans la maison et donne une liberté de mouvement lors de l'utilisation de l'appareil. La technologie Wi-Fi a été conçue pour être un réseau sécurisé accessible uniquement aux participants disposant d’un mot de passe. Mais au fil du temps, les gens ont découvert des vulnérabilités dans le protocole lui-même et dans ses implémentations, rendant les réseaux non sécurisés.

En conséquence, de nouvelles versions du protocole ont été publiées pour résoudre d'anciens problèmes. Ainsi, l'algorithme de cryptage WEP est apparu en premier, puis WPA et WPA2. Ce dernier est le plus fiable à l'heure actuelle. Durant l'existence de ce type communication sans fil De nombreux outils ont été créés pour tester la sécurité et le piratage du Wi-Fi. Si vous voulez être sûr que votre réseau est sécurisé, vous feriez mieux de savoir ce que les attaquants peuvent utiliser pour l'attaquer. Dans cet article, nous avons collecté le plus programmes populaires pour pirater le Wi-Fi.

1.Crack aérien

Le premier sur notre liste est Aircrack ou Aircrack-ng. Ce meilleur programme pour le piratage WiFi et l'outil de test de sécurité des réseaux sans fil le plus populaire. Essentiellement, il s'agit d'un ensemble d'outils qui peuvent faire presque tout, mais qui fonctionnent uniquement à partir de ligne de commande. Chaque outil de l'ensemble remplit exactement une fonction. Voici les principaux : recherche réseaux disponibles et visualisation informations détailléesà leur sujet (airodump), capturer les paquets réseau et les filtrer (airodump), configurer une interface réseau pour fonctionner en mode moniteur (airmon), envoyer des paquets au réseau (aireplay), forcer brutalement des mots de passe à l'aide d'algorithmes ou d'un dictionnaire (aircrack ), décryptage du trafic ( airdecap).

Le principe de fonctionnement est assez simple : l'attaquant doit d'abord faire passer la carte en mode surveillance, puis trouver votre réseau et commencer à en collecter des paquets ou d'autres données. Dès qu’il aura obtenu ce dont il a besoin, il passera à la force brute sur le mot de passe. Dans le cas du WEP, seulement grande quantité les packages et le mot de passe seront trouvés avec 100 % de probabilité. Pour WPA, vous devez intercepter la poignée de main envoyée au moment où vous vous connectez à Internet. Et puis vous pouvez le trier dans le dictionnaire. Comment mot de passe plus simple, plus il sera calculé rapidement. Le programme est multiplateforme et peut fonctionner sous Windows et Linux.

2. AirSnort

AirSnort est un autre utilitaire populaire pour obtenir un mot de passe à partir d'un réseau Wi-Fi. Cela ne fonctionne qu'avec les réseaux WEP. Le mot de passe est recherché à l'aide d'algorithmes spéciaux. Le programme surveille toutes les données transmises sur le réseau et, lorsqu'il intercepte un nombre suffisant de paquets, en déchiffre le mot de passe. Disponible pour Linux et Windows et très simple à utiliser. La dernière mise à jour du programme remonte à trois ans, mais il est toujours pertinent et fonctionnel.

3. Kismet

Kismet est un type de programme différent. Il s'agit d'un analyseur de réseau Wi-Fi 802.11a/b/g/n et d'un système de détection d'intrusion. Très souvent, cet outil est utilisé pour résoudre des problèmes avec les réseaux Wi-Fi. Kismet fonctionne parfaitement avec toutes les cartes Wi-Fi prenant en charge le mode moniteur. Fonctionne sous Windows, Linux, MacOS et BSD. Le programme vous permet d'intercepter des paquets de différents protocoles : a/b/g/n -, ainsi que de détecter réseaux cachés. Si un GPS est connecté à l'ordinateur, le programme peut enregistrer l'emplacement où le réseau a été trouvé sur une carte.

4. Cracker sans fil Wi-Fi Fern

Un autre bon outil qui contribuera à améliorer la sécurité des réseaux sans fil. Il vous permet de visualiser les paquets transmis en temps réel, ainsi que de détecter les appareils connectés au réseau. Le programme a été développé pour identifier les lacunes des protocoles réseau et les éliminer. Fonctionne sous Linux, Windows, MacOS.

Le programme peut récupérer les clés WEP/WPA de la même manière qu'Aircrack, ainsi que les clés WPS en utilisant la force brute. Peut être utilisé pour les tests Réseaux Ethernet. Pour déchiffrer les clés WPA/WPA2, la recherche par dictionnaire est utilisée et pour WEP, les algorithmes suivants sont disponibles : Chop-Chop, Caffe-Latte, Hirte, ARP Request Replay. L'outil est activement développé et reçoit constamment de nouvelles fonctionnalités.

5. CoWPatty

CoWPAtty est un programme permettant de pirater le Wi-Fi sur un PC en forçant brutalement les mots de passe WPA/WPA2 à l'aide de tables arc-en-ciel. Il s’agit d’une variante d’attaque par dictionnaire légèrement plus rapide que la force brute classique. L'utilitaire ne peut pas intercepter les poignées de main. Elle doit transférer les paquets déjà interceptés. Tout fonctionne dans l'interface de ligne de commande. Si le mot de passe est dans la liste, le programme le trouvera. Mais la vitesse du programme dépend beaucoup de la complexité des mots de passe et de leur nombre.

SHA1 est utilisé pour représenter le nom SSID, ce qui signifie qu'une nouvelle table arc-en-ciel devra être créée pour différents points d'accès. DANS dernières versions les développeurs ont essayé d'augmenter la vitesse en utilisant un fichier de hachage contenant 172 000 entrées et plus de 1 000 des SSID les plus populaires.

6.Airjack

Airjack remplit des fonctions similaires à aireplay. Il s'agit d'un utilitaire permettant d'envoyer des paquets vers un réseau sans fil. Il peut être utilisé pour effectuer des attaques par déni de service et Attaques MITM. Cela peut être utile lors de la création d'un faux point d'accès lorsque vous devez bloquer le point d'accès principal.

7.Attaque Wep

Un autre outil simple pour déchiffrer les mots de passe des réseaux WEP. Comme les outils similaires précédents de la liste, il vous permet de récupérer un mot de passe à partir d'un certain nombre de paquets interceptés. Mais pour que le programme fonctionne, vous avez besoin d'une carte prenant en charge le mode moniteur.

8. Wifiphisher

Le fonctionnement de cet outil est très différent de ce que nous avons vu auparavant. Si tous les outils décrits ci-dessus visent les vulnérabilités techniques du protocole, alors l'ingénierie sociale est utilisée ici. L'utilitaire obtient un mot de passe d'un réseau WPA/WPA2 à l'aide de phishing. Il déconnecte l'utilisateur de son réseau et le connecte au sien. Et puis, il affiche un message dans le navigateur indiquant que l'utilisateur doit saisir le mot de passe Wi-Fi pour installer les mises à jour. Le mot de passe est ensuite transmis au pirate informatique et l'utilisateur continue d'utiliser Internet sans savoir ce qui s'est passé.

9. Pillard

Reaver est un programme de piratage Mot de passe Wi-Fi, qui vous permet d'obtenir un chiffre à partir des réseaux WPS par force brute directe. L'utilitaire fonctionne sur la base du fait que le code PIN WPS peut être essayé un nombre illimité de fois. Il a été mis à jour pour la dernière fois il y a 4 ans et la plupart des routeurs ont déjà reçu une protection contre cette vulnérabilité, mais pas tous.

10.Wifite

Wifite est un outil similaire à Reaver, également écrit en Python et également conçu pour pirater les réseaux WPS. Il fonctionne en utilisant une méthode de force brute similaire, mais il est plus récent et comporte plusieurs fonctions supplémentaires. Fonctionne uniquement sous Linux.

11. WepDécrypter

WepDecrypt est un outil de crackage des réseaux WEP, écrit en C. Plusieurs méthodes de craquage clés sont prises en charge, allant des attaques par dictionnaire aux algorithmes d'analyse. Certaines bibliothèques système sont nécessaires au fonctionnement du programme.

12. Pyrite

Pyrit est un excellent outil pour effectuer des attaques par dictionnaire sur les protocoles WPA/WPA2. Écrit en Python et peut fonctionner sur FreeBSD, Linux, Windows et MacOS. L'utilitaire prend en charge le calcul parallèle à l'aide d'une carte vidéo utilisant Cuda ou OpenCL, ce qui signifie qu'il peut être très efficace. Mais il s’agit toujours d’une attaque par dictionnaire, ce qui signifie que plus le mot de passe est complexe, plus il est sécurisé.

13. Jumeau infernal

Evil Twin est un outil permettant de créer un faux point d'accès Wi-Fi. L'utilisateur se connecte au faux réseau et y transfère ses données. Il peut être utilisé pour voler des mots de passe, intercepter du trafic, du phishing et bien plus encore.

14. Pixiewps

Pixiewps est nouvel outil pour sélectionner les codes PIN pour WPS, écrit en C. Il prend en charge la recherche de codes PIN hors ligne, sans connexion à un réseau, la recherche de réseaux vulnérables et l'utilisation de l'attaque Pixie Dust. Pour fonctionner, vous avez besoin d'une version modifiée de Wifite ou Reaver.

Aujourd'hui, nous présentons à votre attention un ensemble programmes gratuits avec lequel vous pouvez pirater Réseau Wi-Fi. Ou vérifiez la résistance de votre point d'accès WIFI au piratage.

Trébucheur de filet

Site Web : www.stumbler.net

Certainement l'un des plus célèbres et les meilleurs outils pour la garde-robe. Le stemmer n'a qu'une seule tâche : détecter les points d'accès en ondes, lire le SSID et écrire les informations reçues dans un fichier journal avec les coordonnées, si un récepteur GPS est connecté au programme. Après une surveillance réussie, les informations sur les points d'accès trouvés et les données de localisation peuvent être exportées vers un fichier journal, converties à l'aide de nombreux convertisseurs dans un format KML compréhensible par Google, et en quelques secondes, afficher tous les points d'accès sur la carte à l'aide de Google Cartes ou ordinateur de bureau Programmes Google Terre.

Pour rechercher des points d'accès en direct Trébucheur de filet utilise des techniques d'analyse active, c'est-à-dire non seulement écoute l'émission, mais envoie également des images spéciales chaque seconde. Il faut dire que les trames LC/SNAP spécifiques générées par le stemmer sont facilement reconnues par les systèmes IDS modernes. De plus, l'analyse active ne vous aidera pas à trouver des points d'accès cachés, mais la collecte d'informations en elle-même n'est pas une fontaine.

Par exemple, Trébucheur de filet ne peut que reconnaître le fait que le cryptage du réseau est utilisé, sans préciser quel mécanisme est utilisé. De plus, le programme refuse catégoriquement de fonctionner sous Vista et il est peu probable qu'il veuille le faire un jour. En conséquence, nous obtenons un excellent programme si vous devez scanner l'air pour détecter la présence de points d'accès et enregistrer leurs coordonnées, mais uniquement sous Windows et sans l'espoir d'obtenir d'autres informations précieuses.

Vistumbler

Site Web : www.vistumbler.net

Bon, d'accord, mais que se passe-t-il si l'ordinateur portable/netbook est équipé de Vista ou de Win7 ? En vérité, la capacité d’analyser activement les points d’accès réside dans le système lui-même. Cela se fait à l'aide de l'utilitaire de console netsh :

netsh wlan afficher le mode réseaux = bssid

netsh wlan afficher le mode réseaux = bssid |

Cependant, l'artisan Andrew Calcutt a rapidement créé une interface graphique dans laquelle le résultat de la commande est présenté sous une forme soignée et combiné avec des informations sur l'emplacement des points d'accès détectés, en les lisant avec les coordonnées GPS actuelles.

Soit dit en passant, sous niks, il existe des utilitaires similaires qui analysent le résultat de la commande iwlist. C'est drôle quoi Vistumblerécrit à l'aide de l'outil AutoIt pour automatiser diverses actions, vous permettant de développer des applications même pour des personnes qui n'ont jamais vraiment entendu parler de programmation. En même temps Vistumbler Cela ne fonctionne pas seulement, cela fonctionne parfaitement, affichant en plus du niveau du signal l'adresse MAC du fournisseur, le système de cryptage utilisé et d'autres paramètres.

Les données de localisation des points trouvés peuvent être exportées « à la volée » au format KML et suivre en temps réel leur apparition sur la carte via Google Terre. Les Wardrivers trouveront également utile la fonction, à l'aide de laquelle le niveau du signal est indiqué à l'aide de divers fichiers sonores. Pour être juste, il faut dire que dans Trébucheur de filet Il était également possible de réaliser une astuce similaire, mais uniquement avec l'aide de scripts externes.

dansSSIDer

Site web:

www.metageek.net/products/insider

Bouleversé par le fait que Trébucheur de filet n'a pas été développé depuis plusieurs années et ne fonctionne pas avec Vista ni même XP 64 bits, Charles Putney a décidé d'écrire son propre utilitaire de recherche de réseaux Wi-Fi, après quoi il a publié le code source sur le célèbre portail The Projet de code. L'idée a été reprise par Norman Rasmussen, après quoi une nouvelle version est née dansSSIDer'a, construit sur l'API Native Wi-Fi. Un initié comme Trébucheur de filet utilise des méthodes d'analyse active et affiche toutes les informations trouvées sur les points d'accès dans une tablette, agrémentant les données de superbes graphiques de niveau de signal. L'outil est très simple - rien de superflu, mais je l'utilise souvent pour rechercher des spots Wi-Fi et déterminer la protection qu'ils utilisent.

Kismet

Site web:

www.kismetwireless.net

Et il s'agit déjà d'une application Nix à part entière pour la recherche de réseaux sans fil, le reniflage et même la détection d'intrusion. Kismet radicalement différent de Trébucheur de filet et des outils similaires dans la mesure où ils utilisent une analyse passive pour déterminer les réseaux sans fil (sans rien diffuser). De plus, les méthodes utilisées permettent de déterminer certaines informations sur les clients connectés au réseau, ainsi que de trouver des réseaux cachés (non balisés), toutefois uniquement s'ils contiennent une certaine activité. Kismet peut déterminer automatiquement les plages d'adresses IP utilisées, intercepter les paquets TCP, UDP, ARP et DHCP, transférer le trafic dans un format pour Wireshark/TCPDump et même déterminer la distance approximative jusqu'au point d'accès (le travail avec le GPS, bien sûr, est pris en charge ).

Il est à noter qu'après plus de 5 ans de développement, les créateurs sont sur le point de nous ravir avec une toute nouvelle version. Fin mai notamment, est sorti Kismet-2009-05-RC1, dans lequel l'interface a été radicalement repensée (ncurse est toujours utilisé), retravaillée fichiers de configuration, ajout de nouvelles options pour le filtrage des données et nouveau système avertissements, charge CPU optimisée, système de plugins amélioré. Quant au portage pour Windows, il existe, mais il a été implémenté par le CACE et ne fonctionne hélas qu'avec des Adaptateurs Wi-FiÉtui AirPcap.

Aircrack-ng

Site Internet : aircrack-ng.org

Aircrack-ng- à part entière progiciel pour le piratage du cryptage 802.11 WEP (Wired Equivalent Privacy) et des clés WPA/WPA2-PSK pour les réseaux WiFi. L'ensemble lui-même se compose de plusieurs utilitaires et comprend airodump (un renifleur pour les réseaux 802.11), aireplay (un outil pour injecter des trames Wi-Fi), aircrack (craquage WEP et force brute WPA-PSK) et airdecap (décodage des fichiers WEP/WPA interceptés). fichiers). En général, cracker WEP nécessite un certain nombre de paquets capturés : une fois le nombre de trames requis capturé, aircrack-ng sera prêt à mener une attaque statique sur la clé WEP. Maintenant Aircrack-ng prend en charge trois méthodes pour « récupérer » la clé :

- la première méthode consiste à utiliser une attaque PTW : le principal avantage est le petit nombre de paquets interceptés nécessaires pour déchiffrer la clé WEP. Mais la méthode ne fonctionne qu'avec des paquets arp, ce qui constitue naturellement un gros inconvénient ;

- la deuxième option consiste à utiliser des attaques FMS/KoreK. La méthode inclut diverses influences statiques (FMS, KoreK, Brute force) pour rechercher une clé WEP et nécessite plus de paquets que dans le cas d'une attaque PTW ;

- la troisième option est la sélection à l'aide d'un dictionnaire (liste de mots), utilisée principalement pour cracker les clés WPA/WPA2.

Version complète Aircrack-ng n'existe que pour Linux, bien qu'une « sous-version » pour IVND soit disponible sur le site officiel. Les développeurs préviennent honnêtement que pour que cela fonctionne, vous devez modifier vous-même la DLL spécifiquement pour votre adaptateur Wi-Fi.

Technitium

Site Web : www.technitium.com

Étonnamment, le filtrage des adresses MAC reste une protection assez couramment utilisée. Cependant, elle peut vraiment restreindre l'accès aux spectateurs aléatoires, mais aux pilotes de guerre... eh bien, laissez les gars jouer :). Dans ce cas, seuls les clients inclus dans la liste des machines de confiance peuvent se connecter à ces points d'accès. Contourner une telle protection est aussi simple que décortiquer des poires : il vous suffit de remplacer l'adresse MAC de votre adaptateur sans fil par une adresse fiable.

Un MAC approprié peut être facilement déterminé à l'aide du même utilitaire Airodump en interceptant quelques paquets. L'utilitaire macchanger vous aidera à modifier l'adresse MAC sous les pseudos. Quant à Windows, il existe de nombreux programmes ici, notamment SMAC payant et gratuit Technitium. Les deux nécessitent simplement que vous sélectionniez une carte réseau et que vous spécifiiez l’adresse MAC souhaitée pour celle-ci. Assurez-vous que l'adresse a été modifiée avec succès (commande ipconfig /all dans la console) et essayez d'établir une connexion. Malheureusement, vous pouvez facilement échouer du premier coup, puisqu'un client autorisé peut déjà être connecté au réseau. Le même programme Void1 et les mêmes packages de désauthentification vous aideront à l'expulser de là.

vide11

Vide11 utilisé pour désauthentifier les clients sans fil d'un point d'accès ou, plus simplement, pour forcer les clients à se déconnecter d'un point d'accès. Après une telle déconnexion, le client sans fil tentera automatiquement de se connecter au point d'accès (répéter l'association). Et chaque fois que vous vous reconnecterez, du trafic sera généré, nécessaire à la sélection de la clé. De plus, vous pouvez désactiver le client, prendre son adresse MAC et ainsi contourner le filtrage d'adresse MAC. Malheureusement, Outils Windows Ceci n'est pas autorisé, mais une astuce similaire peut être facilement implémentée sous les niks en utilisant cet utilitaire :

void11_penetration –s CLIENT_MAC –B ACC_POINT MAC –D wlan0

void11 _pénétration–s CLIENT_MAC –B MAC _ ACCESS_POINTS–D wlan0 |

Endormi

Site web:

www.willhackforsushi.com/Asleap.html

Si, lors du scan, votre installateur affiche le mot CISCO dans la colonne Vendor (fabricant de l'équipement), il serait judicieux de retenir le protocole d'autorisation LEAP (Lightweight Extensible Authentication Protocol), développé par Cisco. Un renifleur peut vous aider à vérifier vos suppositions sur le protocole utilisé sur le réseau en affichant les paquets REQUEST, EAP-CISCO Wireless (LEAP). Caractéristique principale LEAP, c'est que pour l'autorisation, vous avez besoin non seulement d'un mot de passe, mais aussi d'un nom d'utilisateur ! Par défaut, ce protocole n'est pas pris en charge sous Windows, vous devrez donc l'installer client spécial -

Utilitaires clients Aironet. Est-ce que ça sert à quelque chose de l'installer ? Certainement! Malgré la nature bien pensée du protocole, des vulnérabilités y ont même été découvertes, permettant de deviner facilement un mot de passe à l'aide de paquets d'autorisation LEAP interceptés. Joshua Wright, le développeur de l'utilitaire, a été le premier à en avoir vent. Cet utilitaire intercepte les paquets réseau lorsque le client se reconnecte, puis les mots de passe d'authentification par force brute. L'utilitaire fonctionne nativement sous Linux, mais sur le site officiel il existe une version du programme pour Windows (mais pas la dernière version)

WifiZoo

Une fois que vous utilisez l'utilitaire WifiZoo, vous comprenez avec quelle facilité diverses informations sont interceptées en open source Réseaux Wi-Fi. La tâche même de l'utilitaire est de collecter passivement diverses informations du réseau. Écrit en Python (d'ailleurs, il est basé sur le programme Scapy), l'outil permet d'extraire depuis les airs de nombreuses informations utiles au wardriver et de les présenter sous forme de beaux graphiques. Il ne s'agit pas seulement de données sur les points d'accès (SSID), mais aussi d'informations sur les clients qui les utilisent (indiquant les adresses d'envoi et de destination), ainsi que (et c'est le plus délicieux) diverses informations transmises en texte clair sur le réseau. : mots de passe pour protocoles non sécurisés (pop3/ftp/telnet), trafic de messagerie, cookies http et données d'autorisation, etc.

Le seul inconvénient WifiZoo est qu'il n'y a pas de mode de saut de canal ; par conséquent, le programme peut écouter l'interface sans fil, mais ne peut pas passer d'un canal à l'autre. Cet inconvénient est plus que compensé par le pré-lancement Kismet'oh. L'utilitaire stocke soigneusement les données interceptées dans le dossier logs/, en indiquant la source de données dans les noms de fichiers (ssids.log, cookies.log, httpauth.log, etc.). Et pour plus de commodité, le kit comprend une interface graphique implémentée sous la forme d'un serveur Web, qui s'élève par défaut à 127.0.0.1:8000.

CommView pour le Wi-Fi

Site web:

www.tamos.ru/products/commwifi/

Version spéciale du célèbre renifleur Windows CommView, créé pour capturer et analyser les paquets réseau dans les réseaux sans fil 802.11a/b/g/n. L'utilitaire reçoit des informations de l'adaptateur réseau sans fil et décode immédiatement les données analysées, les affichant sous une forme facile à digérer. Si nécessaire, les paquets peuvent être déchiffrés à l'aide de clés personnalisées ou décodés jusqu'au niveau le plus bas avec une analyse complète des protocoles courants (plus de 70 sont actuellement pris en charge).

De plus, vous pouvez recréer entièrement une session TCP et voir, par exemple, le trafic HTTP avec toutes les requêtes et, par conséquent, des informations intéressantes, telles que les données d'autorisation. Tout le trafic intercepté peut être enregistré dans un fichier pour une analyse ultérieure. Ce qui est particulièrement agréable, c'est le système de filtrage flexible, qui vous permet de supprimer les paquets inutiles et d'intercepter uniquement ce qui est nécessaire. Et des alertes personnalisables vous permettent d'informer l'utilisateur des événements importants, tels que des paquets suspects, une charge réseau élevée ou des adresses inconnues. Bref, c'est un excellent programme pour Windows, à une exception près : il est payant.

Auditeur de sécurité sans fil

Site Internet : www.elcomsoft.ru

Un autre développement payant, mais très intéressant. Auditeur de sécurité sans fil permet de vérifier la fiabilité (oui, maintenant ça s'appelle comme ça ! WPA/WPA2, mais en utilisant des techniques modernes de calcul utilisant des GPU. En plus du mode où la récupération s'effectue en utilisant uniquement le processeur central, W.S.A. utilise une technologie qui utilise des accélérateurs graphiques pendant le processus de récupération de clé.

Ici, il faut dire que le programme lui-même n'intercepte pas le trafic provenant de réseau sans fil, mais ne traite que des vidages de messages réseau (les formats TCPDUMP, CommView, PSPR sont pris en charge), c'est-à-dire fonctionne en conjonction avec un renifleur. Il est important que non pas n'importe quelle carte soit adaptée à l'accélération des calculs, mais uniquement les meilleurs modèles d'accélérateurs : NVIDIA (GeForce 8, 9, 200 et supérieur) ou ATI (RADEON HD 3000 Series et supérieur). EWSA prend en charge les attaques par dictionnaire et prend en charge les modes de mutation de mot de passe (par exemple, le mot de passe est remplacé par p@ssword, etc.)

WirelessKeyView

Site web:

www.nirsoft.net/utils/wireless_key.html

J'ai moi-même rencontré plus d'une fois une situation où vous oubliez bêtement la clé de votre propre point d'accès. Il semble que ce soit une ligne de Lermontov ? Bon sang, ou Pouchkine ? Je ne m'en souviens pas. L'utilitaire vous aide à rafraîchir instantanément votre mémoire WirelessKeyView, qui extrait du registre les clés stockées dans le système WEP/WPA. C'est bien ça Cliquez pour noter cet article !