Applicazione di informazioni dalla più antica rivista di notizie IT. Se sei interessato agli ultimi sviluppi della tecnologia, dell'informatica e del mondo digitale in generale, gli articoli di questa rivista ti interesseranno sicuramente. Dopotutto, da molto tempo è stato riunito un team di specialisti di alta qualità che scrivono in modo molto interessante su molte cose relative al computer. Il menu principale dell'applicazione mostra in ordine tutti gli ultimi numeri della rivista.

Naturalmente gli ultimi numeri vengono venduti per soldi, ma non disperate. Scorrendo la cronologia dei rilasci, l'utente potrebbe scoprire che dopo un certo numero di rilasci questi diventano completamente gratuiti. Pertanto, puoi scaricarli in sicurezza sui tuoi dispositivi mobili e leggerli quando preferisci. Tieni però presente che per scaricare un intero numero della rivista avrai bisogno di una connessione Internet ad alta velocità.

Ti consigliamo di utilizzare reti wireless illimitate a questo scopo. Dopotutto, se inizi a scaricarli tramite Internet mobile, rischi di consumare tutto il tuo traffico e di pagare denaro aggiuntivo. Quindi, se possibile, scarica i numeri per l'uso, salvandoli memoria interna dispositivo mobile. Successivamente, avrai l'opportunità di leggere articoli interessanti in qualsiasi posto conveniente per te.

Si tratta quindi di un'ottima applicazione che offre l'opportunità di leggere gli ultimi numeri della rivista omonima. Quelli freschi però costano, ma col passare del tempo diventano gratuiti. Quindi, se sei interessato alla tecnologia e allo sviluppo informatico, sentiti libero di scaricare questa applicazione.

Sono spesso oggetto di controversia su Internet. Alcuni li considerano troppo complicati e inaccessibili alla gente comune, mentre altri utilizzano attivamente le capacità di tali applicazioni. In questo articolo te lo presenteremo semplici esempi programmi della categoria hacker.

DroidSheep ti consente di intercettare i pacchetti di dati inviati tramite WiFi dai dispositivi vicini. Con questo programma un hacker può accedere agli account utente che utilizzano la stessa rete wireless. Puoi scaricare questa applicazione hacker gratuitamente utilizzando questo collegamento. Diamo un'occhiata al principio di funzionamento di DroidSheep e esaminiamolo più in dettaglio utilizzando un esempio specifico. Immagina di essere seduto in un bar con un pubblico Rete Wi-Fi. C'è una persona nelle vicinanze che, come te, si è connessa al punto di accesso e si sta godendo allegramente Internet gratis.

Supponiamo che stia sfogliando il suo feed Facebook dopo aver effettuato l'accesso al suo account personale. In questo momento, il suo dispositivo invia tutte le informazioni necessarie al social network. Puoi intercettare questi dati grazie a DroidSheep. Parte delle informazioni trasmesse, ad esempio la password, viene inviata in forma crittografata. Pertanto non sarà possibile riconoscerla. Ma affinché l'utente non inserisca una password per ogni azione sul social network, riceve da lui un identificatore di sessione. DroidSheep intercetta questo ID e di conseguenza ottiene l'accesso ai servizi utilizzati dalla vittima. Nel nostro esempio, questo è Facebook. Il social network non può sapere se qualcuno ha effettuato l’accesso all’account di qualcun altro in questo modo in modo astuto. Questa applicazione Android di hacking rende la procedura di hacking il più semplice e veloce possibile. Tutto quello che devi fare è avviare il programma e iniziare a cercare le sessioni in esecuzione utilizzando i dispositivi nelle vicinanze. Una volta che qualcuno nella tua cerchia visita uno dei siti supportati, il programma te lo farà sapere. Per infiltrarti nella sessione di qualcun altro, basta fare clic sul risultato di ricerca corrispondente. DroidSheep supporta i seguenti siti: Twitter.com, Yahoo.com, Flickr.com, Amazon.com, Linkedin.com, Live.com, Facebook.com e alcuni altri.

Pro

- Facilità d'uso.

- Requisiti del dispositivo bassi.

- Basso consumo di risorse di sistema.

Contro

- Non disponibile nello store ufficiale App Android di Google Giocare.

- La necessità di diritti di superutente affinché il programma funzioni.

- Non funziona con reti WiFi ben protette.

Libertà

Questa applicazione ti consente di aggirare il processo di controllo delle licenze di giochi e altre applicazioni da parte del servizio Google Play. Inoltre, puoi utilizzarlo per effettuare acquisti all'interno di molti programmi senza alcun costo. Inoltre, tutti ci siamo imbattuti in giochi e applicazioni per Android i cui creatori impongono acquisti agli utenti, anche se questi ultimi non ne hanno bisogno. La libertà può liberarti da tali offerte che ti distraggono, permettendoti di godere gratuitamente di tutte le funzionalità dei programmi. Puoi scaricare questa applicazione hacker per Android utilizzando questo collegamento. Se hai sbloccato i permessi di root sul tuo dispositivo, provare le funzionalità di Freedom è semplice. Altrimenti, semplicemente non si avvierà. Dopo l'installazione, fai clic sull'icona dell'applicazione e attendi il download. Questo spesso richiede molto tempo. Una volta avviato il programma, verrà visualizzato un elenco giochi installati e applicazioni. Per hackerarne uno qualsiasi, basta fare clic sul suo nome con il dito. Ogni volta che effettui un acquisto in-app su qualsiasi app Android con Freedom, l'hacker utilizzerà una carta falsa. Ciò elimina la necessità di pagamento.

Pro

- Facilità d'uso.

- Elevata velocità di hacking.

Contro

- La necessità dei diritti di superutente Android.

- Assenza dentro Negozio Google Giocare.

- Lavoro errato con i servizi online.

Video “DroidSheep per Android (hacking di sessioni web su Android)”

L'articolo parla di quali programmi di hacking esistono per Android, cosa possono fare e cosa è necessario affinché funzionino correttamente.

Era digitale

Ogni anno, le tecnologie informatiche e digitali si sviluppano sempre più rapidamente. Ciò che fino a pochi anni fa sembrava fantascienza, ora si sta avverando. Un esempio lampante di ciò è la realtà virtuale.

Smartphone, computer, tablet, laptop: oggigiorno non sorprenderai più nessuno. Un'intera generazione è cresciuta per chi dispositivi simili sono familiari e molti non riescono più a immaginare la propria vita senza di loro. Anche se la generazione più anziana ricorda i tempi in cui telefoni cellulari avevano le dimensioni di un mattone.

E smartphone moderni Non per niente vengono chiamati "computer chiamanti", poiché le chiamate vocali hanno da tempo cessato di essere il loro scopo principale. La sala operatoria ha giocato un ruolo importante in questo Sistema Android, la cui quota di mercato dispositivi portatiliè circa il 60%. Ti consente di sviluppare quasi tutti i programmi e sfruttare al massimo l'hardware del dispositivo. E non sorprende che ogni anno cresca l'elenco dei diversi per questo sistema. Allora quali sono i programmi di hacking per Android? Lo scopriremo.

Legge

Prima di descrivere i programmi e le loro funzionalità, vale la pena ricordare che possono essere utilizzati esclusivamente a scopo informativo e solo su reti wireless personali o altri dispositivi di proprietà diretta dell'utente. Altrimenti, alcune manipolazioni con essi rientrano nell'ambito di applicazione del codice amministrativo o addirittura penale. In poche parole, usali solo a casa tua o con gli amici con il loro consenso. Quindi quali programmi di hacking esistono per Android?

Radice

Ti ricordiamo che se decidi di trasformare il tuo smartphone o tablet in un dispositivo con cui puoi fare scherzi ai tuoi amici o, solo per divertimento, testare le vulnerabilità delle tue reti wireless, allora dovresti usare Dispositivo di root. Senza di esso, la maggior parte dei programmi nell'elenco seguente semplicemente non funzioneranno.

Ora diamo un'occhiata ai programmi di hacking più popolari per Android, poiché esistono molti software simili.

DroidSheep

Un tempo, questa semplice utilità causava molto rumore ed era molto popolare tra le persone interessate sicurezza delle informazioni. Tuttavia, proprio come gli aggressori.

Il significato di questo software è molto semplice: è progettato per “dirottare” le sessioni web e ripristinarle nel browser integrato. Per fare ciò, devi connetterti a una rete Wi-Fi, avviare DroidSheep e attendere. Quando appare un cliente che ha utilizzato l'autorizzazione su qualche servizio senza crittografia, vedrai l'indirizzo di questo sito e potrai accedervi utilizzando i dati di autorizzazione della “vittima”. Lo svantaggio di questo programma è che la password non può essere ottenuta nella sua forma pura, ma solo tramite cookie.

Ora diamo un'occhiata al resto dei programmi di hacking gratuiti per smartphone o tablet.

WiFiKill

Questa app è ottima per scherzi e scherzi. Il suo significato è che il programma scansiona la connessione corrente a Reti Wi-Fi e se ci sono altri client lì, puoi semplicemente spegnerli e lasciarli senza Internet.

dSploit

Questo programma ha una gamma abbastanza ampia di funzionalità ed è ideale anche per fare scherzi agli amici o sperimentare. Se disponi di altri dispositivi su Internet, siano essi computer, telefoni o tablet, puoi utilizzare dSploit per effettuare le seguenti operazioni:

- Intercetta i cookie e ripristina la sessione del browser di qualcun altro.

- Reindirizzare tutto il traffico agli indirizzi specificati.

- Disconnettere i client da Internet.

- Sostituisci tutte le immagini o i video con quelli specificati in anticipo.

- Cattura password per molti protocolli comuni, ecc.

E questo non è l'intero elenco delle possibilità.

Fonti

Ma dove puoi trovare questi programmi hacker per l'hacking? A causa del fatto che possono essere utilizzati dagli aggressori, nei negozi ufficiali applicazioni simili no, ma ogni programma ha il proprio sito web da cui è possibile scaricarlo ultima versione con istruzioni dettagliate.

L'applicazione Game Hacker è progettata per hackerare i giochi Android.

Peculiarità

Questo programma è stato creato da sviluppatori cinesi. Funziona secondo il principio ArtMoney. Grazie alla semplice modifica dei parametri numerici del gioco, gli utenti potranno ottenere un'enorme quantità di valuta di gioco, punti vita e altre caratteristiche. Tuttavia, da usare questa applicazioneè necessario avere i diritti di root.

Installazione e utilizzo

Una volta installata questa applicazione (e diventato un Super User se non l'hai già fatto), puoi procedere direttamente all'hacking dei giochi. L'applicazione deve essere eseguita sfondo, mentre avvii il gioco che desideri. Innanzitutto, Game Hacker eseguirà la scansione RAM al fine di rilevare i valori immessi dall'utente (ad esempio, il numero di monete d'oro). Successivamente, è necessario modificare il valore di questi dati (ad esempio, spendere monete per acquistare qualcosa). L'applicazione deve quindi eseguire nuovamente la scansione della RAM. Grazie a ciò, Game Hacker filtrerà i dati non necessari. Può anche “congelare” i valori attuali in modo che sia impossibile modificare parametri specifici.

Una volta trovato il valore, puoi cambiarlo nel “tuo” numero. Quindi, in realtà guadagnerai una moneta, ma nel gioco ne riceverai un milione intero.

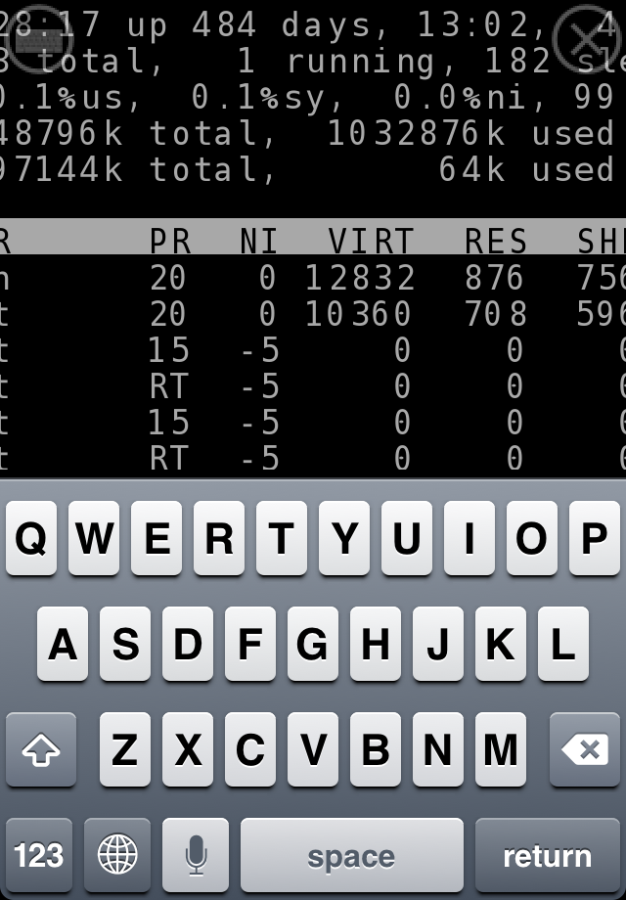

“Uno smartphone con strumenti di hacking? Non esiste una cosa del genere”, vi avremmo detto proprio di recente. È stato possibile lanciare alcuni dei soliti strumenti per implementare attacchi solo su alcuni Maemo. Ora, molti strumenti familiari sono stati portati su iOS e Android e alcuni strumenti di hacking sono stati scritti appositamente per l'ambiente mobile. Può uno smartphone sostituire un laptop nei penetration test? Abbiamo deciso di provarlo.

ANDROIDE

Android è una piattaforma popolare non solo per i comuni mortali, ma anche per le persone giuste. Il numero di utili ][-utilità qui è semplicemente fuori scala. Per questo dobbiamo ringraziare le radici UNIX del sistema: questo ha notevolmente semplificato il porting di molti strumenti su Android. Purtroppo Google non ne consente l'accesso ad alcuni nel Play Store, quindi dovrai installare manualmente l'APK corrispondente. Inoltre, alcune utilità richiedono il massimo accesso al sistema (ad esempio, il firewall iptables), quindi dovresti occuparti in anticipo dell'accesso root. Ogni produttore utilizza qui la propria tecnologia, ma trova istruzioni necessarie abbastanza semplice. Una buona serie di howto è stata creata dalla risorsa LifeHacker (bit.ly/eWgDlu). Tuttavia, se non riesci a trovare un modello qui, viene sempre in soccorso il forum XDA-Developers (www.xda-developers.com), dove puoi trovare varie informazioni praticamente su qualsiasi modello di telefono Android. In un modo o nell'altro, alcune delle utilità descritte di seguito funzioneranno senza accesso root.

Iniziamo la recensione con un insolito gestore di pacchetti. Gli sviluppatori le chiamano "utility per superutenti" e questo non è lontano dalla verità. Dopo aver installato BotBrew, ottieni un repository da cui puoi scaricare un numero enorme di strumenti familiari compilati per Android. Tra questi: interpreti Python e Ruby per eseguire numerosi strumenti in essi scritti, uno sniffer tcpdump e uno scanner Nmap per l'analisi di rete, Git e Subversion per lavorare con i sistemi di controllo della versione e molto altro.

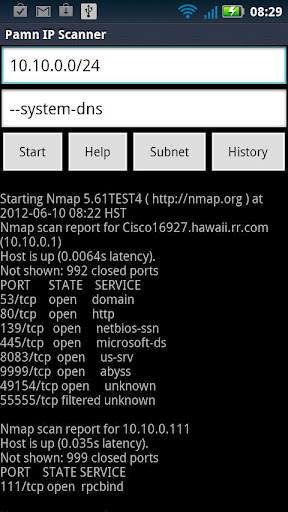

Scanner di rete

Per l'esplorazione della rete può essere utile uno smartphone poco appariscente che, a differenza di un laptop, sta facilmente in tasca e non suscita mai sospetti. Abbiamo già detto sopra come installare Nmap, ma esiste un'altra opzione. PIPS è un port dello scanner Nmap specificatamente adattato per Android, anche se non ufficiale. Ciò significa che puoi trovare rapidamente i dispositivi attivi sulla rete, determinare il loro sistema operativo utilizzando le opzioni di rilevamento delle impronte digitali, eseguire una scansione delle porte: in breve, fare tutto ciò di cui Nmap è capace.

Ci sono due problemi con l'utilizzo di Nmap, nonostante tutta la sua potenza. In primo luogo, i parametri per la scansione vengono trasmessi tramite tasti di avvio, che non solo devi conoscere, ma anche poter inserire utilizzando una scomoda tastiera mobile. In secondo luogo, i risultati della scansione nell'output della console non sono così chiari come vorremmo. Lo scanner Fing non presenta queste carenze; scansiona molto rapidamente la rete, esegue il rilevamento delle impronte digitali e quindi visualizza in modo chiaro un elenco di tutti i dispositivi disponibili, dividendoli per tipologia (router, desktop, iPhone e così via). Allo stesso tempo, per ciascun host puoi visualizzare rapidamente un elenco di porte aperte. Inoltre, proprio da qui puoi connetterti, ad esempio, a FTP, utilizzando il client FTP installato nel sistema: molto comodo.

Quando si tratta di analizzare un host specifico, l'utilità NetAudit può essere indispensabile. Funziona su qualsiasi dispositivo Android (anche non rootato) e consente non solo di identificare rapidamente i dispositivi in rete, ma anche di esaminarli utilizzando un ampio database di impronte digitali per determinare il sistema operativo, nonché i sistemi CMS utilizzati sul web server. Attualmente nel database sono presenti più di 3.000 impronte digitali.

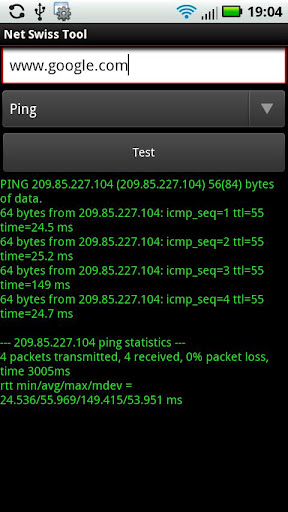

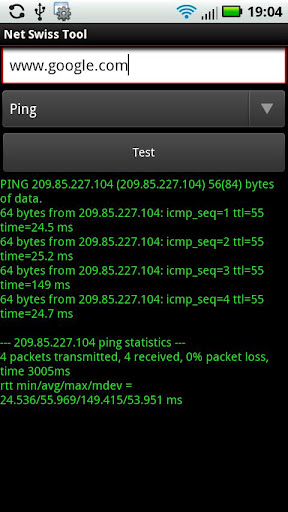

Se, al contrario, devi lavorare a un livello inferiore ed esaminare attentamente il funzionamento della rete, non puoi fare a meno di Net Tools. È indispensabile sul lavoro amministratore di sistema un insieme di utilità che consente di diagnosticare completamente il funzionamento della rete a cui è connesso il dispositivo. Il pacchetto contiene più di 15 diversi tipi di programmi, come ping, traceroute, arp, dns, netstat, route.

Manipolazione del traffico

Lo sniffer basato su tcpdump registra onestamente tutti i dati in un file pcap, che può quindi essere studiato utilizzando utilità familiari come Wireshark o Network Miner. Poiché non è implementata alcuna funzionalità per gli attacchi MITM, è piuttosto uno strumento per analizzare il traffico. Ad esempio, questo ottimo modo studia quali programmi installati sul tuo dispositivo da repository dubbi trasmettono.

Se parliamo di applicazioni di combattimento per Android, una delle più sensazionali è FaceNiff, che implementa l'intercettazione e l'iniezione nelle sessioni web intercettate. Scaricando il pacchetto APK insieme al programma, potrai eseguire questo strumento di hacking su quasi tutti gli smartphone Android e, collegandoti a una rete wireless, intercettare gli account dei più servizi diversi: Facebook, Twitter, VKontakte e così via: più di dieci in totale. Il dirottamento della sessione viene effettuato utilizzando l'attacco spoofing ARP, ma l'attacco è possibile solo su connessioni non protette (FaceNiff non può incastrarsi nel traffico SSL). Per frenare il flusso di scriptdis, l'autore ha limitato il numero massimo di sessioni a tre, quindi è necessario contattare lo sviluppatore per un codice di attivazione speciale.

![]()

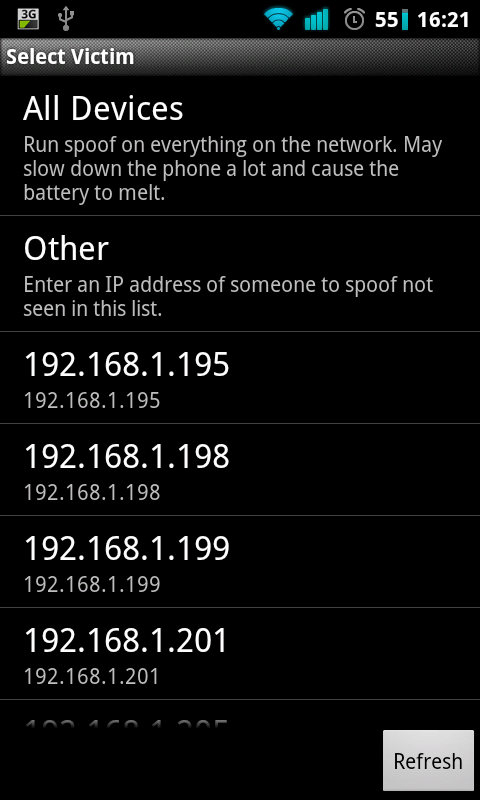

Se il creatore di FaceNiff vuole soldi per usarlo, allora DroidSheep è uno strumento completamente gratuito con le stesse funzionalità. È vero, non troverai il kit di distribuzione sul sito ufficiale (questo è dovuto alle dure leggi tedesche sui servizi di sicurezza), ma puoi trovarlo su Internet senza problemi. Il compito principale dell'utilità è intercettare le sessioni web degli utenti più popolari reti sociali, implementato utilizzando lo stesso ARP Spoofing. Ma c’è un problema con le connessioni sicure: come FaceNiff, DroidSheep rifiuta categoricamente di funzionare con il protocollo HTTPS.

Questa utilità dimostra anche l'insicurezza di open reti senza fili, ma su un piano leggermente diverso. Non intercetta le sessioni utente, ma consente al traffico HTTP di passare attraverso se stesso utilizzando un attacco di spoofing, eseguendo con esso determinate manipolazioni. A partire dai normali scherzi (sostituire tutte le immagini sul sito con trollfaces, capovolgere tutte le immagini o, ad esempio, sostituire i risultati di Google) e finire con gli attacchi di phishing, quando all'utente vengono fornite pagine false di tali servizi popolari, come facebook.com, linkedin.com, vkontakte.ru e molti altri.

Se chiedi quale utility di hacking per Android sia la più potente, probabilmente Anti non ha concorrenti. Questa è una vera combinazione di hacker. Il compito principale del programma è scansionare il perimetro della rete. Successivamente entrano in gioco diversi moduli, con l'aiuto dei quali viene implementato un intero arsenale: intercettare il traffico, eseguire attacchi MITM e sfruttare le vulnerabilità trovate. È vero, ci sono anche degli svantaggi. La prima cosa che attira la tua attenzione è che lo sfruttamento delle vulnerabilità viene effettuato solo dal server centrale del programma, che si trova su Internet, per cui puoi dimenticarti degli obiettivi che non hanno un indirizzo IP esterno.

Tunneling del traffico

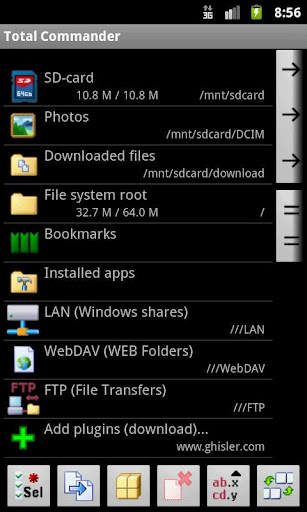

Ben noto gestore di file ora sugli smartphone! Come nella versione desktop, esiste un sistema di plug-in per la connessione a varie directory di rete, nonché una modalità canonica a due pannelli, particolarmente comoda sui tablet.

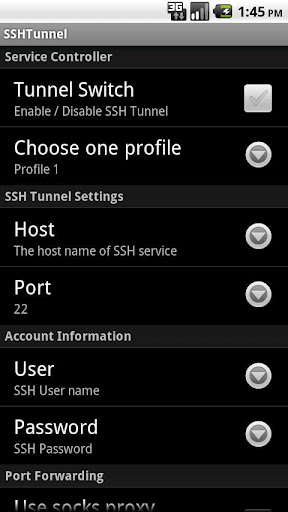

Ok, ma come puoi garantire la sicurezza dei tuoi dati trasmessi su una rete wireless aperta? Oltre alla VPN, che Android supporta immediatamente, puoi creare un tunnel SSH. A questo scopo esiste una meravigliosa utility SSH Tunnel, che consente di instradare il traffico di applicazioni selezionate o dell'intero sistema nel suo insieme attraverso un server SSH remoto.

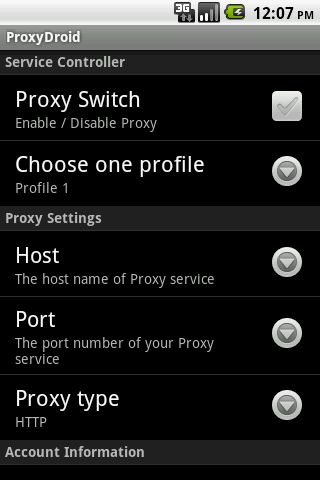

Spesso è necessario inviare traffico tramite proxy o sox e in questo caso ProxyDroid ti aiuterà. È semplice: scegli quale traffico dell'applicazione vuoi tunnellare e specifica un proxy (sono supportati HTTP/HTTPS/SOCKS4/SOCKS5). Se è richiesta l'autorizzazione, ProxyDroid supporta anche questa. A proposito, la configurazione può essere collegata a una rete wireless specifica effettuando impostazioni diverse per ciascuna di esse.

Reti senza fili

Il gestore di rete wireless integrato non è molto informativo. Se hai bisogno di ottenere rapidamente un quadro completo dei punti di accesso nelle vicinanze, l'utilità Wifi Analyser è una scelta eccellente. Non solo mostrerà tutti i punti di accesso nelle vicinanze, ma mostrerà anche il canale su cui operano, il loro indirizzo MAC e, soprattutto, il tipo di crittografia utilizzata (dopo aver visto le ambite lettere "WEP", possiamo supporre che l'accesso al viene fornita una rete sicura). Inoltre, l'utilità è ideale se hai bisogno di trovare dove si trova fisicamente il punto di accesso desiderato, grazie a un indicatore visivo della potenza del segnale.

Questa utility, come afferma il suo sviluppatore, può essere utile quando la rete wireless è piena di client che utilizzano l'intero canale, ed è in questo momento che è necessaria una buona connessione e una connessione stabile. WiFiKill ti permette di disconnettere i client da Internet in modo selettivo o in base a un criterio specifico (ad esempio, è possibile prendere in giro tutti i membri di Yabloko). Il programma esegue semplicemente un attacco di spoofing ARP e reindirizza tutti i client a se stessi. Questo algoritmo è stupidamente semplicemente implementato sulla base di iptables. Questo è il pannello di controllo per le reti wireless fast food :).

Controllo delle applicazioni Web

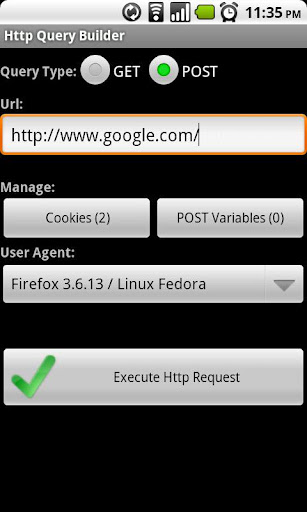

Manipolare le richieste HTTP da un computer è un gioco da ragazzi; per questo esistono un numero enorme di utilità e plug-in del browser. Nel caso di uno smartphone, tutto è un po’ più complicato. HTTP Query Builder ti aiuterà a inviare una richiesta HTTP personalizzata con i parametri di cui hai bisogno, ad esempio il cookie desiderato o uno User-Agent modificato. Il risultato della richiesta verrà visualizzato in un browser standard.

Se il sito è protetto da password utilizzando l'autenticazione di accesso di base, puoi verificarne l'affidabilità utilizzando l'utilità Router Brute Force ADS 2 Inizialmente, l'utilità è stata creata per forzare le password sul pannello di amministrazione del router, ma è chiaro che può esserlo utilizzato contro qualsiasi altra risorsa con protezione simile. L'utilità funziona, ma è chiaramente rozza. Ad esempio, lo sviluppatore non prevede la forza bruta, ma solo la forza bruta utilizzando un dizionario.

Sicuramente avrai sentito parlare di un programma sensazionale per disabilitare i server web come Slowloris. Il suo principio di funzionamento: creare e mantenere quantità massima connessioni a un server Web remoto, impedendo così a nuovi client di connettersi ad esso. Quindi, AnDOSid è un analogo di Slowloris direttamente sul tuo dispositivo Android! Ti svelo un segreto, duecento connessioni sono sufficienti per garantire un funzionamento instabile di un sito web su quattro che esegue il server web Apache. E tutto questo - dal tuo telefono!

Utilità varie

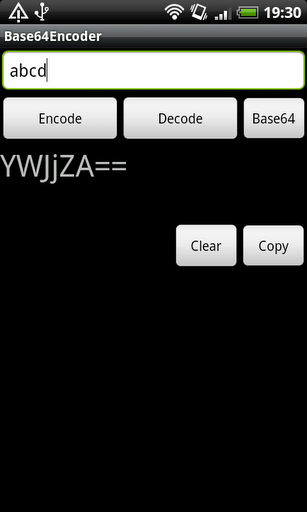

Quando si lavora con molte applicazioni web e si analizza la loro logica, è abbastanza comune imbattersi in dati trasmessi in forma codificata, vale a dire Base64. Encode ti aiuterà a decodificare questi dati e vedere cosa è esattamente memorizzato al loro interno. Forse, sostituendo le virgolette, ricodificandole in Base64 e sostituendole nell'URL del sito che stai ricercando, otterrai l'agognato errore di query del database.

Se hai bisogno di un editor esadecimale, ce n'è uno anche per Android. Con HexEditor puoi modificare qualsiasi file, compresi quelli di sistema, se elevi i diritti del programma a superutente. Un eccellente sostituto di un editor di testo standard, che consente di trovare facilmente la parte di testo desiderata e modificarla.

Accesso remoto

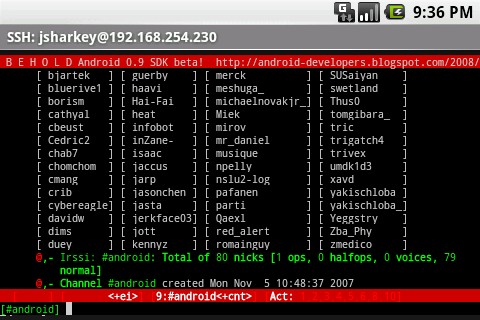

Una volta che hai accesso a un host remoto, devi essere in grado di usarlo. E per questo abbiamo bisogno di clienti. Cominciamo con SSH, dove ConnectBot è già lo standard de facto. Oltre a una comoda interfaccia, offre la possibilità di organizzare tunnel sicuri tramite connessioni SSH.

Un programma utile che ti consente di connetterti a un desktop remoto tramite servizi RDP o VNC. Sono molto contento che questi siano due client in uno; non è necessario utilizzare strumenti diversi per RDP e VNC.

Scritto appositamente per browser Android MIB, con il quale è possibile gestire i dispositivi di rete utilizzando il protocollo SNMP. Può essere utile per sviluppare un vettore di attacco su diversi router, perché la stringa comunitaria standard (quindi una password di accesso) per la gestione tramite SNMP non è ancora stata cancellata.

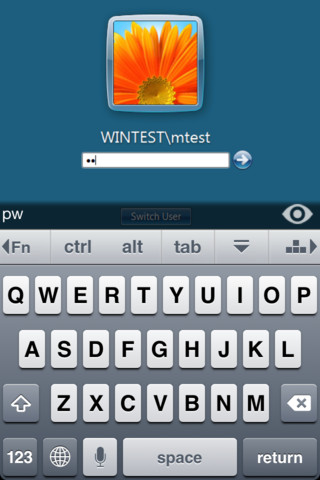

iOS

Non meno popolare tra gli sviluppatori di utility di sicurezza piattaforma iOS. Ma se nel caso di Diritti Android Mentre il root era necessario solo per alcune applicazioni, sui dispositivi Apple è quasi sempre necessario il jailbreak. Fortunatamente, anche per firmware più recente iDevices (5.1.1) ha già uno strumento di jailbreak. Oltre all'accesso completo, ottieni anche un gestore alternativo Applicazioni Cydia, che contiene già molte utilità.

Lavorare con il sistema

La prima cosa da cui voglio iniziare è l'installazione del terminale. Per ovvi motivi, non è incluso nel pacchetto standard del sistema operativo mobile, ma ne avremo bisogno per eseguire le utilità della console, di cui parleremo più avanti. La migliore implementazione di un emulatore di terminale è MobileTerminal: supporta più terminali, gesti di controllo (ad esempio, per l'invio di Control-C) ed è generalmente impressionante nella sua premurosità.

Un'altra opzione più complessa per accedere alla console del dispositivo è installare OpenSSH su di esso (questo viene fatto tramite Cydia) e connettersi ad esso localmente tramite un client SSH. Se usi il client giusto come iSSH, che ha una controllabilità straordinaria schermo tattile, allora questo metodo è ancora più conveniente che tramite MobileTerminal.

Intercettazione dati

Ora che hai accesso alla console, puoi provare le utilità. Cominciamo con Pirni, passato alla storia come un vero e proprio sniffer per iOS. Purtroppo strutturalmente limitato Modulo Wi-Fi, integrato nel dispositivo, non può essere commutato nella modalità promiscua necessaria per la normale intercettazione dei dati. Pertanto, per intercettare i dati, viene utilizzato il classico spoofing ARP, con l'aiuto del quale tutto il traffico viene fatto passare attraverso il dispositivo stesso. La versione standard dell'utilità viene avviata dalla console, dove, oltre ai parametri di attacco MITM, viene specificato il nome del file PCAP in cui viene registrato tutto il traffico. L'utilità ha una versione più avanzata: Pirni Pro, che vanta un'interfaccia grafica. Inoltre, può analizzare al volo il traffico HTTP e persino estrarre automaticamente da lì dati interessanti (ad esempio login e password), utilizzando espressioni regolari, che sono impostati nelle impostazioni.

Il noto sniffer Intercepter-NG, di cui abbiamo più volte parlato, ha recentemente avuto una versione per console. Come dice l'autore, la maggior parte del codice è scritto in puro ANSI C, che si comporta allo stesso modo in quasi tutti gli ambienti, quindi la versione console ha funzionato fin dall'inizio sia su desktop Windows, Linux e BSD, sia su piattaforme mobili, incluso iOS eAndroid. La versione console implementa già la cattura delle password trasmesse su una varietà di protocolli, l'intercettazione dei messaggi di messaggistica istantanea (ICQ/Jabber e molti altri), nonché il recupero di file dal traffico (HTTP/FTP/IMAP/POP3/SMTP/SMB). Allo stesso tempo sono disponibili funzioni di scansione di rete e ARP Poison di alta qualità. Per un corretto funzionamento è necessario installare prima il pacchetto libpcap tramite Cydia (non dimenticare di abilitare i pacchetti di sviluppo nelle impostazioni). Tutte le istruzioni di avvio si riducono all'impostazione dei diritti corretti: chmod +x intercepter_ios. Successivamente, se esegui lo sniffer senza parametri, apparirà una chiara interfaccia interattiva di Itercepter, che ti consentirà di lanciare qualsiasi attacco.

È difficile da credere, ma questo sofisticato strumento per implementare gli attacchi MITM è stato finalmente portato su iOS. Dopo un'enorme mole di lavoro, siamo riusciti a realizzare un porting mobile a tutti gli effetti. Per evitare di ballare con il tamburello attorno alle dipendenze durante l'autocompilazione, è meglio installare un pacchetto già creato utilizzando Cydia, dopo aver aggiunto theworm.altervista.org/cydia (repository TWRepo) come fonte dati. Il kit include anche l'utilità etterlog, che aiuta a estrarre vari tipi di traffico dal dump raccolto. informazioni utili(ad esempio, account di accesso FTP).

Analisi della rete wireless

Nel vecchio Versioni iOS gli artigiani hanno eseguito aircrack e potrebbero rompere la chiave WEP, ma abbiamo controllato: il programma non funziona sui nuovi dispositivi. Pertanto, per studiare il Wi-Fi, dovremo accontentarci solo di scanner Wi-Fi. WiFi Analyser analizza e visualizza informazioni su tutte le reti 802.11 disponibili intorno a te, comprese informazioni su SSID, canali, fornitori, indirizzi MAC e tipi di crittografia. L'utilità costruisce grafici visivi in tempo reale basati sui dati presenti in onda. Con un programma del genere è facile trovare la posizione fisica del punto se improvvisamente lo si dimentica e, ad esempio, guardare il PIN WPS, che può essere utile per connettersi.

Scanner di rete

Quale programma utilizza qualsiasi penetration tester in qualsiasi parte del mondo, indipendentemente dagli scopi e dagli obiettivi? Scanner di rete. E nel caso di iOS, questo sarà molto probabilmente il toolkit Scany più potente. Grazie a una serie di utilità integrate, puoi ottenere rapidamente un quadro dettagliato di dispositivi di rete oh e, per esempio, porti aperti. Inoltre, il pacchetto include utilità di test di rete come ping, traceroute, nslookup.

Tuttavia, molte persone preferiscono Fing. Lo scanner ha funzionalità abbastanza semplici e limitate, ma è abbastanza per la prima conoscenza della rete, ad esempio, di una caffetteria :). I risultati mostrano informazioni sui servizi disponibili su macchine remote, indirizzi MAC e nomi host connessi alla rete scansionata.

Sembrerebbe che tutti si siano dimenticati di Nikto, ma perché? Dopotutto, puoi facilmente installare questo scanner di vulnerabilità web, scritto in un linguaggio di script (vale a dire Perl), tramite Cydia. Ciò significa che puoi avviarlo facilmente sul tuo dispositivo jailbroken dal terminale. Nikto sarà felice di fornirti informazioni aggiuntive sulla risorsa web testata. Inoltre, puoi aggiungere le tue firme di ricerca al suo database di conoscenza con le tue mani.

Questo strumento potente per lo sfruttamento automatico delle vulnerabilità SQL, è scritto in Python, il che significa che una volta installato l'interprete, potrai utilizzarlo facilmente direttamente dal tuo dispositivo mobile.

Telecomando

Molti dispositivi di rete (compresi i router costosi) vengono gestiti utilizzando il protocollo SNMP. Questa utility consente di scansionare le sottoreti alla ricerca di servizi SNMP disponibili con valori di stringa di comunità noti (in altre parole, password standard). Si noti che la ricerca di servizi SNMP con stringhe di comunità standard (pubbliche/private) nel tentativo di ottenere l'accesso alla gestione del dispositivo è parte integrante di qualsiasi test di penetrazione, insieme all'identificazione del perimetro stesso e all'identificazione dei servizi.

Due utility dello stesso produttore sono progettate per connettersi a un desktop remoto utilizzando i protocolli RDP e VNC. Utilità simili in App Store Ce ne sono molti, ma questi sono quelli particolarmente comodi da usare.

Recupero password

Il leggendario programma che aiuta milioni di hacker in tutto il mondo a "ricordare" la propria password è stato portato su iOS. Ora puoi cercare password per servizi come HTTP, FTP, TELNET, SSH, SMB, VNC, SMTP, POP3 e molti altri direttamente dal tuo iPhone. È vero, per un attacco più efficace è meglio fare scorta buoni dizionari per forza bruta.

Tutti conoscono in prima persona la vulnerabilità dell'utilizzo password standard. Pass Mule è una sorta di directory che contiene tutti i tipi di accessi e password standard per i dispositivi di rete. Sono comodamente organizzati per nome del fornitore, prodotto e modello, quindi trovare quello che ti serve non sarà difficile. Il programma è piuttosto progettato per risparmiare tempo nella ricerca del manuale del router, login e password standard, di cui è necessario informarsi.

Sfruttare le vulnerabilità

È difficile immaginare un'utilità di hacking più di Metasploit, e questo è ciò che conclude la nostra recensione oggi. Metasploit è un pacchetto di vari strumenti il cui compito principale è sfruttare le vulnerabilità software. Immagina: circa 1000 exploit affidabili, comprovati e necessari nella vita quotidiana di un pentester - direttamente sul tuo smartphone! Con l'aiuto di uno strumento del genere puoi davvero affermarti in qualsiasi rete. Metasploit ti consente non solo di sfruttare le lacune applicazioni server- sono disponibili anche strumenti per attacchi alle applicazioni client (ad esempio, tramite il modulo Browser Autopwn, quando un carico di combattimento viene inserito nel traffico client). Ecco va detto così versione mobile Non esiste un toolkit, ma puoi installare un pacchetto standard su un dispositivo Apple utilizzando .